-

MouseJack o cómo comprometer un ordenador «secuestrando» un ratón inala mbrico

Hoy vamos a ver una de esas vulnerabilidades que llaman la atención por su originalidad y cuya repercusión incluso deriva en la creación de una pa gina web con su nombre: http://www.mousejack.com/. Se trata de MouseJack descubierta hace ma s o menos un año por el equipo de Bastille y es una clase de vulnerabilidades…

-

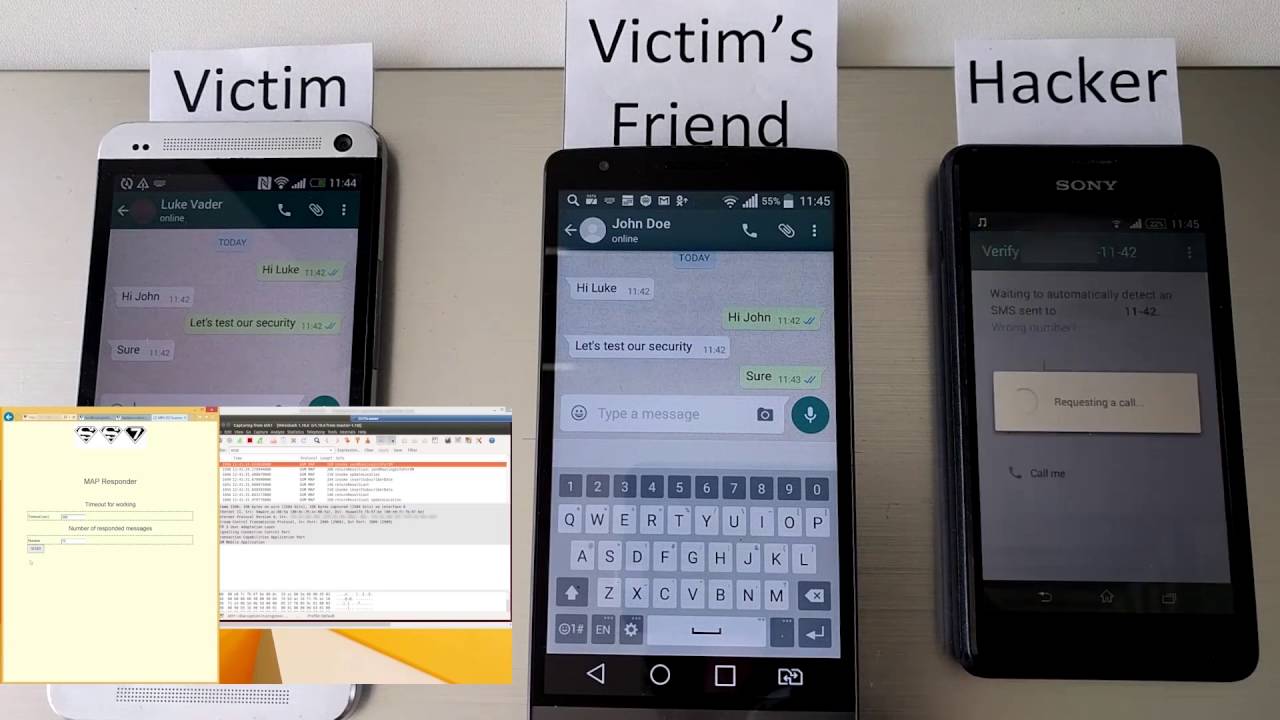

ASÍ HACKEAN WHATSAPP EN APENAS UNOS MINUTOS

No es que precisamente se haya hablado poco de los sistemas de seguridad de las aplicaciones de mensajería instanta nea que inundan los mercados de apps de Google y Apple y que pronto recibira n un nuevo contendiente en forma de Google Allo. Tras conocer los sistemas de encriptación de WhatsApp muchos pensaban que se…

-

TÉCNICAS DE LA CIA PARA HACKEAR DISPOSITIVOS DE APPLE

El pasado Marzo del 2017 Wikileaks ha publicado hoy una nueva serie de documentos enmarcados en las filtraciones Vault 7. Esta nueva oleada recibe el nombre de Dark Matter, y en esta ocasión contiene información relacionada con las técnicas de la CIA para hackear ordenadores Mac y teléfonos iPhone de Applecon la finalidad de espiar…

-

Robo de identidad: el peligro de publicar el pasaje de avión en las redes sociales

Subir una foto del ticket a las redes sociales podría tener terribles consecuencias. Cómo con un simple ataque informa tico se pueden sustraer cientos de datos privados de las personas que pueden llegar a arruinar un viaje o una vida. Una persona esta paseando por el aeropuerto. Esta aburrida y ansiosa por el inminente viaje.…

-

Legislación Panama

‘En Panama hay legislación clara sobre los delitos cibernéticos; sin embargo, aquí no existe la costumbre de denunciar este tipo de delitos, a pesar de que se han vuelto muy comunes’, comenta Silvio Guerra. Según el abogado, esto se debe a que existe temor por parte de los afectados de que ‘la denuncia cause ma…

-

7 Pasos para defender tu Organización de los peligrosos Ataques DDoS

De todas las amenzas Cybersecurity que enfrentan las organizaciones en la actualidad, los Ataques DDoS son uno de los ma s complejos y devastadores. Este tipo de violación de seguridad implica múltiples sistemas comprometidos que trabajan en conjunto para apagar un servicio. A pesar de que la tencología de seguridad se ha vuelto ma s sofisticada,…

-

Delito Informatico

Un delito informático, también conocido como ciberdelito, se refiere a cualquier acción antijurídica y culpable realizada a través de medios informáticos, con el objetivo de destruir, dañar o comprometer ordenadores, dispositivos electrónicos y redes de Internet. Dada la velocidad con la que la tecnología avanza en comparación con la legislación, surgen conductas delictivas mediante el…

-

Metodología Forense

Como en todo proceso de ana lisis existe una metodología a seguir que nos marca los pasos a desarrollar de forma que siempre acabaremos con los cabos bien atados y con unos resultados altamente fiables. Estudio preliminar: En el primer paso nos hemos de plantear a la situación en la que nos encontramos: estado físico…

-

Principios forenses

Existe un número de principios ba sicos que son necesarios al examinar un computador o un cada ver. Estos principios son: · Evitar la contaminación · Actuar metódicamente · Controlar la cadena de evidencia, es decir, conocer quien, cuando y donde ha manipulado la evidencia Evitar la contaminación En televisión salen los examinadores forenses ataviados…

-

Tra fico de Drogas

El narcotra fico se ha beneficiado especialmente de los avances del Internet y a través de éste promocionan y venden drogas ilegales a través de emails codificados y otros instrumentos tecnológicos. Muchos narcotraficantes organizan citas en cafés Internet. Como el Internet facilita la comunicación de manera que la gente no se ve las caras, las…