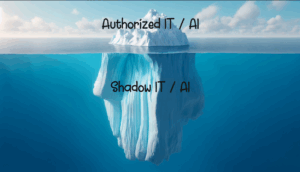

Shadow AI: El Verdadero Riesgo de Ciberseguridad en 2025

Cuando hablamos de ciberseguridad, la imagen típica que se nos viene a la mente es la del atacante externo: un hacker encapuchado que busca vulnerar nuestros sistemas. Pero en 2025,…

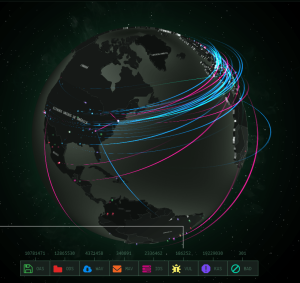

Fugas de GPT-5 y ataques sin clic: cómo los agentes de IA están exponiendo la nube y el IoT a nuevas amenazas

Investigadores de ciberseguridad han descubierto un escenario alarmante: vulnerabilidades que combinan fugas del modelo GPT-5 con ataques sin clic ejecutados por agentes de IA, capaces de comprometer infraestructuras en la…

Guía para la Realización de una Evaluación de Riesgos de IA

Cómo garantizar una adopción segura, ética y compatible de la Inteligencia Artificial en su organización En los últimos años, la conversación sobre Inteligencia Artificial (IA) ha pasado de la incertidumbre…

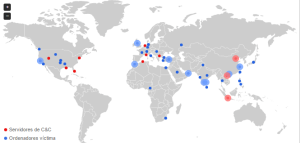

cibercriminales están convirtiendo routers obsoletos en armas digitales

⚠️ FBI emite alerta: cibercriminales están convirtiendo routers obsoletos en armas digitales Mayo 2025 — Estados Unidos.El Buró Federal de Investigaciones (FBI) ha emitido una advertencia urgente a usuarios y…

La Unión Europea lanza oficialmente su propia base de datos de vulnerabilidades: EUVD

13 de mayo de 2025 — Bruselas.La Agencia de Ciberseguridad de la Unión Europea (ENISA, por sus siglas en inglés) ha anunciado el lanzamiento oficial de la Base de Datos…

La Ciberseguridad No es Solo un Desafío Técnico: Cómo Superar el Umbral de Vulnerabilidad en su Organización

La ciberseguridad se ha convertido en un campo complejo y multifacético que abarca no solo aspectos técnicos, sino también elementos psicológicos y organizativos. Mientras las amenazas cibernéticas evolucionan a un…

El Ransomware Continúa Siendo una Amenaza Crítica: Análisis del Ataque al Aeropuerto Internacional de Kuala Lumpur (KLIA)

El ransomware se mantiene como uno de los métodos de ataque más devastadores y lucrativos para los ciberdelincuentes en todo el mundo. La naturaleza destructiva y disruptiva de este tipo…

Excelentes noticias: ¡White Hat 2025 ya tiene fecha y lugar confirmados!

Desde el Center for Cybercrime Investigation & Cybersecurity (CIC) de la prestigiosa Boston University, llegan nuevamente noticias que celebramos con entusiasmo: la Conferencia Internacional White Hat 2025 ya tiene sede…

La Creciente Amenaza de Ataques Basados en la Identidad

Lo ataques basados en la identidad se han convertido en una de las amenazas más críticas para individuos, empresas y gobiernos. Los ciberdelincuentes han perfeccionado sus tácticas para explotar credenciales…

Glosario Ciberseguridad

A Adware: Software que muestra publicidad no deseada. Aislamiento de procesos: Técnica que impide que un proceso afecte a otros en un sistema. AIS (Automated Indicator Sharing): Plataforma para compartir…