-

Huellas digitales creadas con IA para burlar la seguridad de tu móvil

Nuestra huella dactilar se ha convertido en la llave que abre todas las puertas de nuestro smartphone, gracias a los avances en biometría impulsados por el Touch ID de Apple. Supone un gran alivio ante situaciones de hurto, ya que si nos roban el móvil ya nadie podra acceder -en teoría- a nuestros datos privados, pero esta situación…

-

Lo que tiene que saber para no ser víctima del ‘cryptojacking’

Es una modalidad de ciberataque muy habitual hoy en día. Aquí, le explicamos de qué se trata. En tiempos de nuevas tecnologías, redes sociales y acceso a internet, los delitos digitales mandan la parada. Uno que esta siendo muy habitual hoy en día es el ‘cryptojacking’, que tiene que ver con todo lo relacionado a las monedas digitales (criptomonedas). El…

-

El regreso de la estafa de ciberdelincuentes que se hacen pasar por Microsoft

El INCIBE advierte del regreso de la estafa de ciberdelincuentes que se hacen pasar por Microsoft El Instituto Nacional de la Ciberseguridad (INCIBE), a través de la Oficina de Seguridad del Internauta, ha alertado del regreso de la estafa del servicio técnico de Microsoft, a través de la cual los ciberdelincuentes se hacen pasan por…

-

LAS 7 CLASES DE RIESGO OPERATIVO

Clasificar los riesgos según la categoría a la que pertenecen permite identificarlos con mayor facilidad. Por eso, a continuación le presentamos las 7 clases de riesgo operativo que existen para que pueda reconocerlas dentro de su compañía. 1. Fraude interno El robo, los sobornos o el incumplimiento de las regulaciones por parte de empleados directos o terceros…

-

Formjacking: la nueva amenaza que hace temblar a las tiendas on-line

Se llama Formjacking y es la nueva amenaza silenciosa que ya esta comprometiendo la seguridad de cientos de tiendas on-line de todo el mundo. Según el informe anual sobre amenazas informa ticas publicado por Symantec, esta técnica se ha convertido poco a poco en una nueva mina de oro para los cibercriminales, ya que les permite…

-

Sí, tu Smart TV también se puede hackear, y es ma s fa cil de lo que crees

Si hace unos años era bastante raro encontrarse una casa con una Smart TV, hoy lo raro es que haya una que no la tenga. Las televisiones inteligentes han llegado para quedarse, no es un secreto, y eso ha generado un tremendo debate sobre la seguridad de las mismas. Al fin y al cabo, son dispositivos que…

-

Peligros al vender artículos por Internet

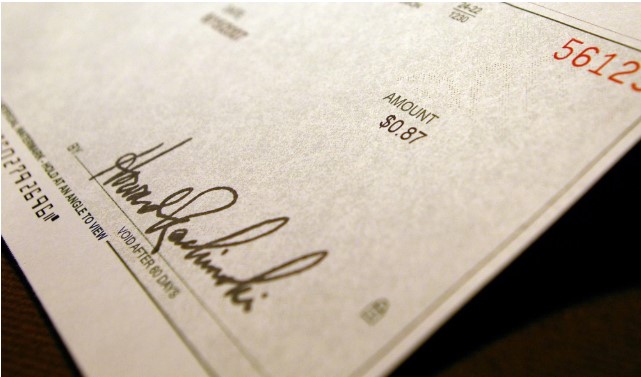

Una no tan nueva modalidad de estafa alerta a los usuarios de comercios en línea. Es posible que después de hacer su primera compra o venta por Internet, usted no quiera parar. Si es comprador, estara feliz de haberse ahorrado largas horas de recorrido circular por un centro comercial repleto de gente, o sentira que…

-

Qué es y qué no la inteligencia artificial

La popularización de la IA no esta exenta de varias concepciones erróneas sobre cómo funciona y qué consecuencias tiene. Gartner detalla los cinco mitos en inteligencia artificial ma s habituales. La inteligencia artificial es una de las tecnologías mejor valoradas por los CIO en la categoría de potencial disruptivo. Una de cada tres organizaciones esta ya integrando herramientas de…

-

Fallo de tutela define cua ndo un mensaje debe ser retirado de redes

Corte dice que debe haber «daño al patrimonio moral» para dar orden de suprimir un señalamiento. La Corte Constitucional resolvió una tutela de una mujer contra quien se hicieron publicaciones en una red social. Según la mujer, esos mensajes afectaban su derecho a la vida, la seguridad e integridad personal, así como la de sus…