-

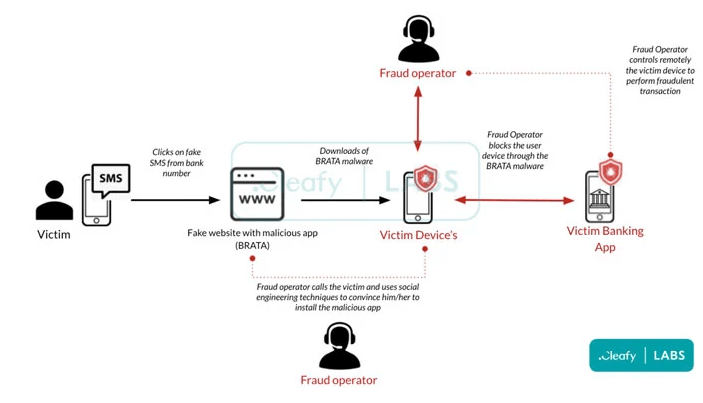

El troyano de banca móvil BRATA adquiere capacidades nuevas y peligrosas

El malware de Android rastreado como BRATA se actualizó con nuevas funciones que le otorgan la capacidad de registrar pulsaciones de teclas, rastrear ubicaciones de dispositivos e incluso realizar un restablecimiento de fa brica en un aparente intento de encubrir transferencias bancarias fraudulentas. Se dice que las últimas variantes, detectadas a fines del año pasado,…

-

Los estafadores crean nuevos criptotokens fraudulentos y desconfiguran los llamados smart contract para robar fondos

Check Point Research explica cómo puede darse el fraude de smart contracts reales Los investigadores muestran un fraude con tokens reales en el mercado que utiliza dos técnicas de evasión: esconder las funciones del 100% del precio y ocultar las operaciones de backdoor Check Point Research (CPR), la división de Inteligencia de Amenazas de Check…

-

Vulnerabilidad de alta gravedad en 3 complementos de WordPress afectó a 84 000 sitios web

Los investigadores han revelado una deficiencia de seguridad que afecta a tres complementos diferentes de WordPress que afectan a ma s de 84 000 sitios web y que un actor malicioso podría abusar de ellos para apoderarse de sitios vulnerables. «Esta falla hizo posible que un atacante actualizara las opciones arbitrarias del sitio en un…

-

La escasez de tests y pruebas anti Covid, disparan la demanda en el mercado negro de certificados falsos de vacunación en plena oleada de Omicron, con un aumento en su precio hasta del 600%

Los principales clientes son personas que no quieren vacunarse contra la Covid-19 Los precios de los pasaportes falsos esta n oscilando entre 200 y 600 dólares El precio de los certificados fraudulentos, vendidos principalmente a través de la aplicación de mensajería Telegram, ha aumentado hasta un 600% en algunas regiones Un grupo de estafadores que estuvo…

-

Los ciberataques aumentaron un 50% en 2021 y alcanzaron su ma ximo en diciembre debido a los exploits de Log4J

Los ciberataques al sector de la educación/investigación aumentaron un 75% el año pasado La aplicación de parches, la segmentación de las redes y la formación de los empleados son clave en la prevención En el cuarto trimestre de 2021 se produjo un pico histórico de amenazas semanales por organización, contabilizando ma s de 900 ataques…

-

Nueva campaña de malware bancario Zloader que aprovecha la verificación de firmas de Microsoft

Se ha descubierto una campaña de malware en curso ZLoader que explota las herramientas de monitoreo remoto y una falla de nueve años relacionada con la verificación de la firma digital de Microsoft para desviar las credenciales de los usuarios y la información confidencial. La empresa israelí de ciberseguridad Check Point Research, que ha estado…

-

El malware ma s buscado de noviembre de 2021: Emotet vuelve al Top 10

Check Point Research revela que Emotet es ahora el séptimo malware ma s prevalente, y su regreso se considera «extremadamente preocupante» Trickbot vuelve a ocupar el primer puesto Los sectores de la educación y la investigación siguen encabezando la lista de objetivos de los ciberdelincuentes Emotet se propaga a través de correos electrónicos de phishing…

-

Web Skimming

Uno de los principales negocios de los ciberdelincuentes es la venta de información confidencial robada, como datos personales o credenciales de acceso. Dentro de toda esa información sustraída ilícitamente, mediante técnicas fraudulentas como el phishing o campañas de malware, una de la que ma s beneficios genera es la venta de información bancaría de tarjetas…

-

Lecciones aprendidas sobre ciberseguridad en este 2021

Lecciones aprendidas sobre ciberseguridad en este 2021: ataques a las infraestructuras críticas, ransomware triple extorsión y las cadenas de suministro en peligro Los ciberataques a empresas de todo el mundo aumentaron un 40% en 2021 y 1 de cada 61 empresas sufren ransomware cada semana Es esencial tener en cuenta la ciberseguridad a la hora…

-

La CISA, el FBI y la NSA publican un esca ner y un asesoramiento conjuntos para las vulnerabilidades de Log4j

Las agencias de ciberseguridad de Australia, Canada , Nueva Zelanda, los EE. UU. Y el Reino Unido publicaron el miércoles un aviso conjunto en respuesta a la explotación generalizada de múltiples vulnerabilidades en la biblioteca de software Log4j de Apache por parte de adversarios nefastos. «Estas vulnerabilidades, especialmente Log4Shell, son graves», dijeron las agencias de…