El malware de Android rastreado como BRATA se actualizó con nuevas funciones que le otorgan la capacidad de registrar pulsaciones de teclas, rastrear ubicaciones de dispositivos e incluso realizar un restablecimiento de fa brica en un aparente intento de encubrir transferencias bancarias fraudulentas.

Se dice que las últimas variantes, detectadas a fines del año pasado, se distribuyen a través de un descargador para evitar que el software de seguridad las detecte, dijo la firma italiana de ciberseguridad Cleafy en un artículo técnico . Los objetivos incluyen bancos e instituciones financieras en el Reino Unido, Polonia, Italia y América Latina.

“Lo que hace que Android RAT sea tan interesante para los atacantes es su capacidad para operar directamente en los dispositivos de las víctimas en lugar de usar un nuevo dispositivo”, señalaron los investigadores de Cleafy en diciembre de 2021. “Al hacerlo, los Threat Actors (TA) pueden reducir dra sticamente la posibilidad de siendo marcado como ‘sospechoso’, ya que el banco ya conoce las huellas dactilares del dispositivo”.

BRATA, que se vio por primera vez en la naturaleza a fines de 2018 y es la abreviatura de “Herramienta brasileña de acceso remoto para Android”, se dirigió inicialmente a usuarios en Brasil y luego evolucionó ra pidamente hasta convertirse en un troyano bancario repleto de funciones. A lo largo de los años, el malware ha recibido numerosas actualizaciones y cambios, al mismo tiempo que se hace pasar por aplicaciones de escaneo de seguridad para eludir la detección.

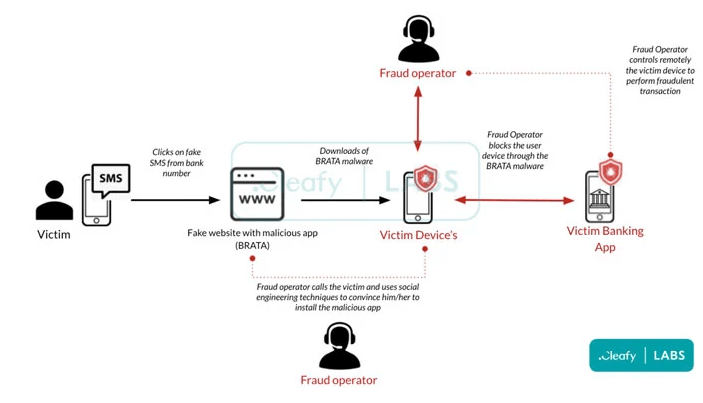

BRATA se propaga a través de mensajes de smishing que se hacen pasar por un banco y contienen un enlace a un sitio web malicioso, donde se engaña a la víctima para que descargue una aplicación antispam. Luego, los estafadores llaman al objetivo y emplean esquemas de ingeniería social para persuadir al usuario de que instale la aplicación troyana y le otorgue permisos demasiado intrusivos.

Las últimas muestras “a la medida” del conjunto BRATA apuntan a diferentes países y constituyen un gotero inicial, una aplicación de seguridad denominada ” iSecurity “, que permanece sin ser detectada por pra cticamente todos los motores de escaneo de malware y se utiliza para descargar y ejecutar el software malicioso real.

“Después de que la víctima instala la aplicación de descarga, requiere aceptar solo un permiso para descargar e instalar la aplicación maliciosa de una fuente no confiable”, dijeron los investigadores. “Cuando la víctima hace clic en el botón de instalación, la aplicación de descarga envía una solicitud GET al servidor C2 para descargar el .APK malicioso”.

Se sabe que BRATA, al igual que otros troyanos bancarios observados en la naturaleza, abusa de los permisos del Servicio de Accesibilidad obtenidos durante la fase de instalación para monitorear la actividad del usuario en el dispositivo comprometido de manera sigilosa.

Adema s, las nuevas versiones han incorporado un mecanismo de interrupción que permite a los operadores restaurar el teléfono Android a su configuración de fa brica al completar con éxito una transferencia bancaria ilícita o en escenarios donde la aplicación esta instalada en un entorno virtual, borrando efectivamente la evidencia forense del el origen del ataque y evadiendo los intentos de aplicar ingeniería inversa a su código.

“BRATA esta tratando de llegar a nuevos objetivos y desarrollar nuevas características”, dijeron los investigadores, y agregaron que los actores de amenazas esta n “aprovechando este troyano bancario para realizar fraudes, generalmente a través de transferencias bancarias no autorizadas (por ejemplo, SEPA) o pagos instanta neos, utilizando una amplia red de cuentas de mulas de dinero en múltiples países europeos”.

FUENTE: THN