-

Sexting

Las primeras referencias al sexteo datan de 2005 del periódico Sunday Telegraph, y desde entonces se ha constatado su existencia en diversos lugares del mundo, con mayor incidencia inicial en los países anglosajones: Australia, Nueva Zelanda, los Estados Unidos de América, y Reino Unido. Una encuesta realizada en 2008 dentro de la campaña estadounidense para…

-

Maneras De Detectar A Un Estafador De WhatsApp

¿Has oído hablar del robo de identidad de Whatsapp antes? Con el uso cada vez mayor de las redes sociales y las aplicaciones móviles en todo el mundo, surgen grandes oportunidades para que los piratas informa ticos roben las identidades y la información de otros. Los estafadores han comenzado a buscar a través de WhatsApp…

-

Ma s de 15,000 sitios de WordPress comprometidos en una campaña de SEO maliciosa

Una nueva campaña maliciosa ha comprometido ma s de 15 000 sitios web de WordPress en un intento de redirigir a los visitantes a portales de preguntas y respuestas falsos. «Estos redireccionamientos maliciosos parecen estar diseñados para aumentar la autoridad de los sitios del atacante para los motores de búsqueda», dijo el investigador de Sucuri Ben Martin en un informe…

-

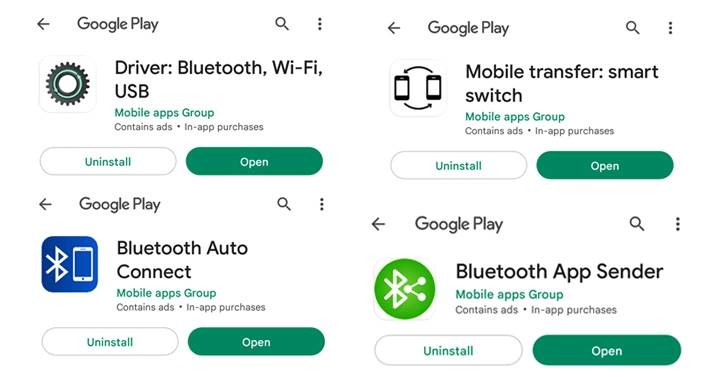

Estas aplicaciones de Android con un millón de instalaciones de Play Store redirigen a los usuarios a sitios maliciosos

Se descubrió un conjunto de cuatro aplicaciones de Android lanzadas por el mismo desarrollador que dirigía a las víctimas a sitios web maliciosos como parte de una campaña de robo de información y adware. Las aplicaciones, publicadas por un desarrollador llamado Mobile apps Group y actualmente disponibles en Play Store, se han descargado colectivamente ma s de…

-

Paginas web seguras

Vivimos desde 2020 en un mundo mucho ma s hiperconectado, lo último que necesitan los organizaciones públicas o privadas es que puedan ingresar los cibercriminales al código de las pa ginas web inseguras para obtener vectores de ataque. Un vector de ataque, es un método utilizado para atacar un sistema despues de haber determinado el…

-

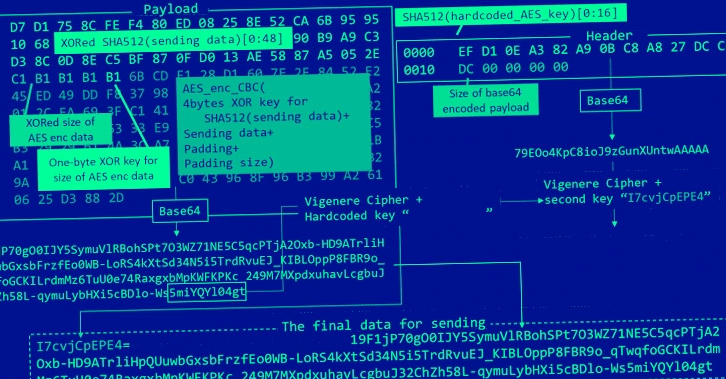

Piratas informa ticos chinos utilizan una nueva cadena de infección sigilosa para implementar el malware LODEINFO

Se ha observado que el actor de amenazas patrocinado por el estado chino conocido como Stone Panda emplea una nueva cadena de infección sigilosa en sus ataques dirigidos a entidades japonesas. Los objetivos incluyen medios, organizaciones diploma ticas, gubernamentales y del sector público y grupos de expertos en Japón, según informes gemelos publicados por Kaspersky. Stone Panda , también llamado APT10 , Bronze…

-

Código abierto de los últimos años – Vulnerabilidades del mañana

Linus Torvalds, el creador de Linux y Git, tiene su propia ley en el desarrollo de software, y dice así: » con suficientes ojos, todos los errores son superficiales «. Esta frase pone el dedo en el principio mismo del código abierto: cuanto ma s, mejor: si el código esta fa cilmente disponible para que cualquiera y todos…

-

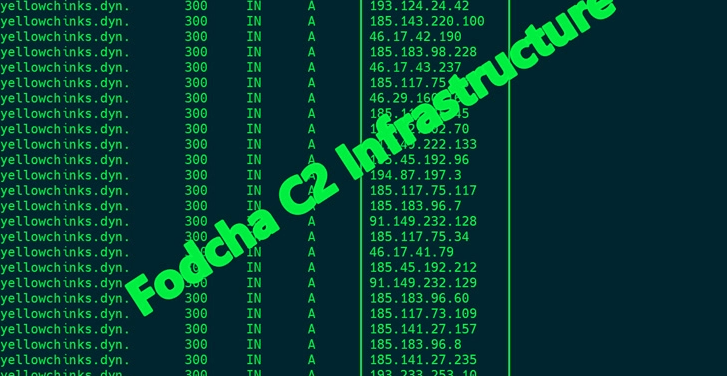

Fodcha DDoS Botnet resurge con nuevas capacidades

El actor de amenazas detra s de la red de bots de denegación de servicio distribuida (DDoS) Fodcha ha resurgido con nuevas capacidades, según revelan los investigadores . Esto incluye cambios en su protocolo de comunicación y la capacidad de extorsionar pagos en criptomonedas a cambio de detener el ataque DDoS contra un objetivo, dijo el Laboratorio de Investigación…

-

Apple lanza un parche para la nueva vulnerabilidad de día cero de iOS y iPadOS explotada activamente

El gigante tecnológico Apple lanzó el lunes actualizaciones para remediar una falla de día cero en iOS y iPadOS que, según dijo, ha sido explotada activamente en la naturaleza. La debilidad, dado el identificador CVE-2022-42827 , se ha descrito como un problema de escritura fuera de los límites en el Kernel, que podría ser abusado por una…

-

spoofing – Cómo prevenir eficazmente los ataques de suplantación de identidad por correo electrónico

La suplantación de identidad por correo electrónico es un problema creciente para la seguridad de una organización. La suplantación de identidad ocurre cuando un hacker envía un correo electrónico que parece haber sido enviado desde una fuente/dominio confiable. La suplantación de identidad por correo electrónico no es un concepto nuevo. Definido como «la falsificación del encabezado de una…