Se descubrió un conjunto de cuatro aplicaciones de Android lanzadas por el mismo desarrollador que dirigía a las víctimas a sitios web maliciosos como parte de una campaña de robo de información y adware.

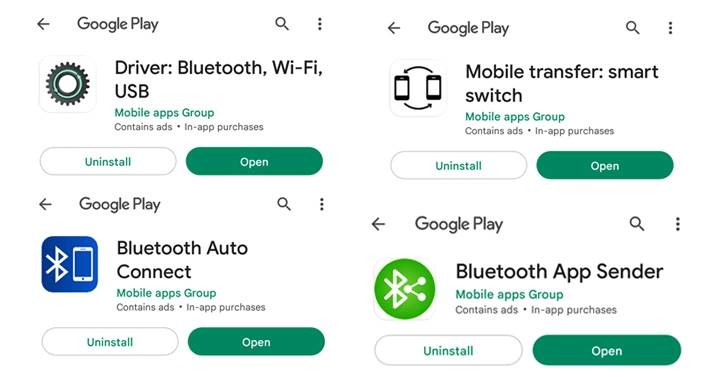

Las aplicaciones, publicadas por un desarrollador llamado Mobile apps Group y actualmente disponibles en Play Store, se han descargado colectivamente ma s de un millón de veces.

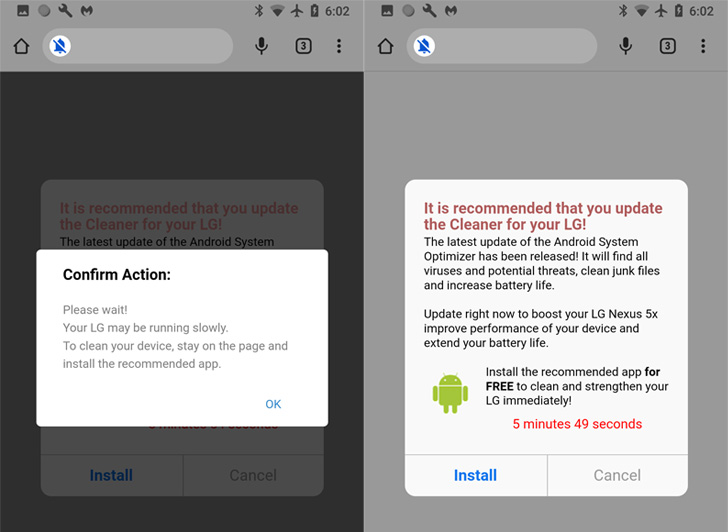

Según Malwarebytes , los sitios web esta n diseñados para generar ingresos a través de anuncios de pago por clic y, lo que es peor, incitan a los usuarios a instalar aplicaciones ma s limpias en sus teléfonos con el objetivo de implementar malware adicional.

La lista de aplicaciones es la siguiente:

- Remitente de la aplicación Bluetooth (com.bluetooth.share.app): ma s de 50 000 descargas

- Conexión automa tica de Bluetooth (com.bluetooth.autoconnect.anybtdevices): ma s de 1 000 000 de descargas

- Controlador: Bluetooth, Wi-Fi, USB (com.driver.finder.bluetooth.wifi.usb) – Ma s de 10 000 descargas

- Transferencia móvil: interruptor inteligente (com.mobile.faster.transfer.smart.switch) – 1,000+ descargas

No sorprende que las aplicaciones maliciosas hayan ideado nuevas formas de superar las protecciones de seguridad del modo de Google Play Store. Una de las ta cticas ma s populares adoptadas por los actores de amenazas es introducir demoras basadas en el tiempo para ocultar su comportamiento malicioso.

El ana lisis de Malwarebytes encontró que las aplicaciones tenían un período de espera de aproximadamente cuatro días antes de abrir el primer sitio de phishing en el navegador Chrome y luego proceder a abrir ma s pestañas cada dos horas.

Las aplicaciones son parte de una operación de malware ma s amplia llamada HiddenAds , que ha estado activa desde al menos junio de 2019 y tiene un historial de ganancias ilícitas al redirigir a los usuarios a los anuncios.

Los hallazgos también se producen cuando los investigadores de Guardio Labs revelaron detalles de una campaña de publicidad maliciosa denominada Dormant Colors que aprovecha el modo de Google Chrome y las extensiones de Microsoft Edge del modo de para secuestrar las consultas de búsqueda de los usuarios a un dominio controlado por el actor.

FUENTE: THN