Skimming

Se denomina Skimming al robo de información de tarjetas de crédito utilizado en el momento de la transacción, con la finalidad de reproducir o clonar la tarjeta de crédito o…

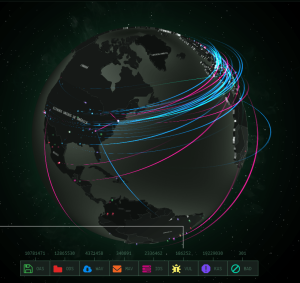

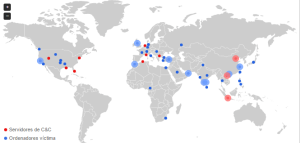

Ciberterrorismo

En los años 80, Barry Collin, un investigador senior del Institute for Security and Intelligence en California acuñó el término cyberterrorism para referirse a «la convergencia del ciberespacio con el…

El ransomware

El también llamado secuestro de información seguira siendo una de las amenazas ma s peligrosas para las empresas ya que éstas se pueden convertir en víctimas de un ataque y…

El CiberBullying

El ciberbullying es el uso de los medios telema ticos (Internet, telefonía móvil y videojuegos online principalmente) para ejercer el acoso psicológico entre iguales. No se trata aquí el acoso…

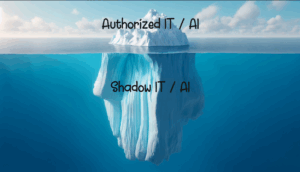

Seguridad en la Empresa

5 consejos para mitigar un incidente de seguridad en la empresa En el a mbito de la seguridad informa tica, muchas veces suele decirse que existen dos clases de empresas:…

Ha bitos de seguridad

Hay algunos ha bitos simples que usted puede adoptar que, si se realiza constantemente, pueden reducir drama ticamente las posibilidades de que la información en su computadora se pierde o…

¿Qué anti-virus software?

Aunque los detalles pueden variar entre los paquetes, software anti-virus escanea los archivos o la memoria del ordenador para ciertos patrones que pueden indicar una infección. Los patrones que busca…

Cómo escoger y proteger contraseñas

Las contraseñas son una forma común de autenticación y son a menudo la única barrera entre el usuario y su información personal. Hay varios programas de los atacantes pueden utilizar…

Chile

En Chile el 28 de mayo de 1993, se promulgó la ley 19.223 pero no fue hasta la fecha 07 de Junio de 1993 que ésta se publicó. Esta ley,…

México

En México los delitos de revelación de secretos y acceso ilícito a sistemas y equipos de informa tica ya sean que estén protegidos por algún mecanismo de seguridad, se consideren…