Conviértase en un experto en ciberseguridad

Con ma s datos almacenados en la nube que nunca, ahora es un buen momento para ingresar a la ciberseguridad . Muchas Organizaciones Públicas y Privadas importantes esta n buscando…

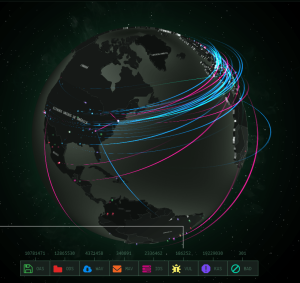

Google Cloud bloquea un ataque DDoS récord de 46 millones de solicitudes por segundo

La división de nube de Google reveló el jueves que mitigó una serie de ataques de denegación de servicio (DDoS) distribuidos HTTPS que alcanzaron un ma ximo de 46 millones…

Casi 1900 cuentas de Signal Messenger potencialmente comprometidas en Twilio Hack

Signal, el popular servicio de mensajería encriptada de extremo a extremo, reveló el lunes que el ataque cibernético dirigido a Twilio a principios de este mes puede haber expuesto los…

Si recibes una correspondencia con un pendrive USB «oficial con Microsoft Office, no lo metas en tu PC: es un ransomware

Los estafadores siempre buscan nuevas formas de robar dinero a los desprevenidos. Esto es lo que suele pasar si no aplicas el sentido común. Bajas cada día (cada vez menos)…

El robo de credenciales es (todavía) un método de ataque superior

El robo de credenciales claramente sigue siendo un problema. Incluso después de años de advertencias, cambios en los requisitos de contraseña y múltiples formas de autenticación, el robo de contraseñas…

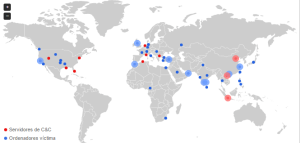

Delitos Informáticos en PYMES

La seguridad de la información en las PYMES al igual que en empresas de menor o mayor tamaño sigue siendo la preservación de la confidencialidad, integridad y disponibilidad y bajo…

Celulares Xiaomi vulnerables en su sistema de pago, que por una brecha podrían haber permitido la realización de transacciones falsas

Las vulnerabilidades se encontraron en el Trusted Environment de Xiaomi Check Point Research ha encontrado vulnerabilidades que podrían permitir la falsificación del pago y la desactivación del sistema desde una…

Estafas por WhatsApp: modalidades de engaño ma s comunes

La forma en que los ciberdelincuentes utilizan WhatsApp para cometer algún tipo de fraude es muy variada y existen distintas modalidades. La mayoría de los engaños que circulan a través…

LinkedIn continúa número uno en intentos de suplantación de identidad, mientras que Microsoft asciende al segundo puesto

LinkedIn continúa número uno en intentos de suplantación de identidad, mientras que Microsoft asciende al segundo puesto Las marcas cuya identidad fue ma s suplantada en el segundo trimestre de…

El malware ma s peligroso del momento

El malware ma s peligroso del momento: Snake Keylogger escala al pódium por primera vez, mientras que Emotet continúa su “reinado” en el primer puesto En Colombia, el malware PseudoManuscrypt…