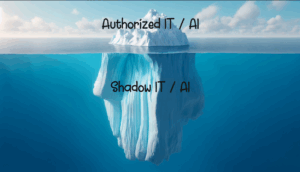

Las identidades y credenciales son nuevo riesgo para la seguridad en el entorno cloud

Los derechos de acceso son un pilar clave en las infraestructuras cloud, y las identidades digitales se han convertido en un nuevo perimetro de seguridad. Los ciberatacantes son capaces de…

Capacidades letales del Ransomware Royal

La Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. CISA ha publicado un nuevo aviso sobre Royal ransomware , el cual surgio en el panorama de amenazas el…

La policía holandesa arresta a 3 piratas informáticos involucrados en un esquema masivo de robo de datos y extorsión

La policía holandesa anunció el arresto de tres personas en relacion con una operación criminal a gran escala que involucra robo de datos, extorsion y lavado de dinero. Los sospechosos…

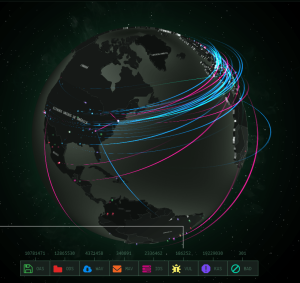

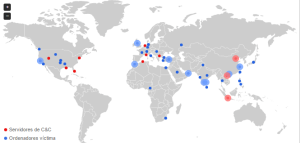

Cómo detectar nuevas amenazas a través de actividades sospechosas

El malware desconocido representa una amenaza significativa para la seguridad cibernetica y puede causar daños graves a organizaciones e individuos por igual. Cuando no se detecta, el codigo malicioso puede…

Twitter limita la autenticación de 2 factores basada en SMS solo a suscriptores azules

Twitter ha anunciado que esta limitando el uso de la autenticacion de dos factores (2FA) basada en SMS a sus suscriptores de Blue. Si bien historicamente es una forma popular…

GoDaddy revela una violación de seguridad de varios años que causa instalaciones de malware y robo de código fuente

El proveedor de servicios de alojamiento web GoDaddy reveló el viernes una brecha de seguridad de varios años que permitió a actores de amenazas desconocidos instalar malware y desviar código…

Prilex PoS Malware evoluciona para bloquear pagos sin contacto para robar Tarjetas NFC

Las etiquetas NFC son transpondedores RFID que operan a 13.56 MHz. Son pequeños chips (circuitos integrados) conectados a una antena. El chip tiene un código único y una parte de…

Microsoft insta a los clientes a proteger los servidores Exchange locales

Microsoft insta a los clientes a mantener actualizados sus servidores de Exchange y a tomar medidas para reforzar el entorno, como habilitar Windows Extended Protection y configurar la firma basada…

Vulnerabilidades críticas de seguridad descubiertas en enrutadores Netcomm y TP-Link

Se han revelado vulnerabilidades de seguridad en los enrutadores Netcomm y TP-Link, algunos de los cuales podrian armarse para lograr la ejecucion remota de codigo. Las fallas, rastreadas como CVE-2022-4873…

Cuidado: se utilizan VPN contaminadas para difundir el software de vigilancia EyeSpy

Los instaladores de VPN corruptos se estan utilizando para entregar un software de vigilancia denominado EyeSpy como parte de una campaña de malware que comenzo en mayo de 2022. Utiliza…