Se han revelado vulnerabilidades de seguridad en los enrutadores Netcomm y TP-Link, algunos de los cuales podrian armarse para lograr la ejecucion remota de codigo.

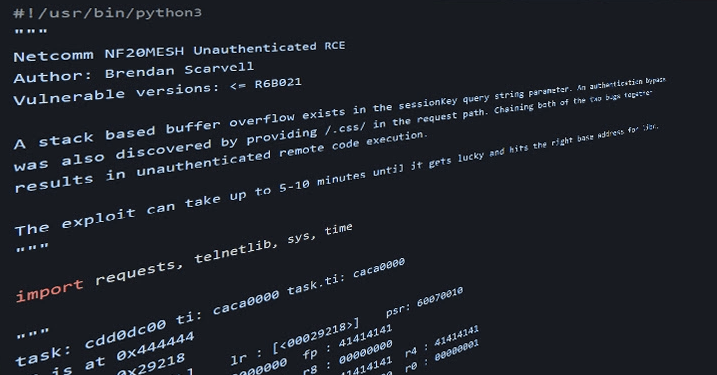

Las fallas, rastreadas como CVE-2022-4873 y CVE-2022-4874 , se refieren a un caso de desbordamiento de bufer basado en pila y omision de autenticacion y afectan a los modelos de enrutador Netcomm NF20MESH, NF20 y NL1902 que ejecutan versiones de software anteriores a R6B035.

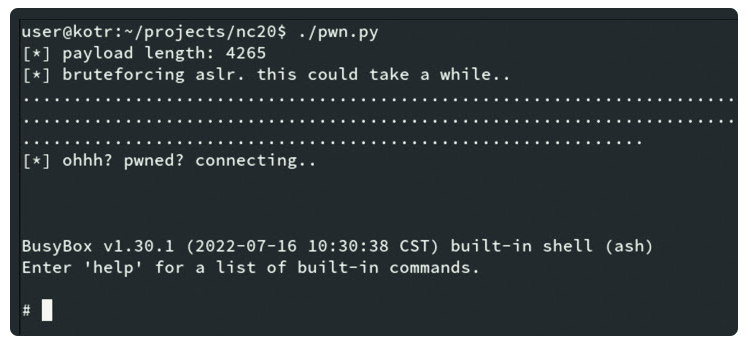

Las dos vulnerabilidades, cuando se encadenan juntas, permiten que un atacante remoto no autenticado ejecute codigo arbitrario, dijo el Centro de Coordinación CERT (CERT/CC) en un aviso publicado el martes.

El atacante primero puede obtener acceso no autorizado a los dispositivos afectados y luego usar esos puntos de entrada para obtener acceso a otras redes o comprometer la disponibilidad, integridad o confidencialidad de los datos que se transmiten desde la red interna.

Al investigador de seguridad Brendan Scarvell se le atribuye el descubrimiento y el informe de los problemas en octubre de 2022.

En un desarrollo relacionado, CERT/CC también detallo dos vulnerabilidades de seguridad sin parchear que afectan a los enrutadores TP-Link WR710N-V1-151022 y Archer-C5-V2-160201 que podrian conducir a la divulgacion de informacion ( CVE-2022-4499 ) y ejecucion remota de codigo ( CVE-2022-4498 ).

CVE-2022-4499 tambien es un ataque de canal lateral dirigido a una funcion utilizada para validar las credenciales ingresadas. Al medir el tiempo de respuesta del proceso vulnerable, cada byte de las cadenas de nombre de usuario y contraseña puede ser mas facil de adivinar, dijo CERT/ CC .

FUENTE: THN