El malware desconocido representa una amenaza significativa para la seguridad cibernetica y puede causar daños graves a organizaciones e individuos por igual. Cuando no se detecta, el codigo malicioso puede obtener acceso a informacion confidencial, corromper datos y permitir que los atacantes obtengan el control de los sistemas. Descubra como evitar estas circunstancias y detectar comportamientos maliciosos desconocidos de manera eficiente.

Retos de la deteccion de nuevas amenazas

Si bien las familias de malware conocidas son mas predecibles y se pueden detectar con mayor facilidad, las amenazas desconocidas pueden adoptar una variedad de formas, lo que provoca una serie de desafíos para su detección:

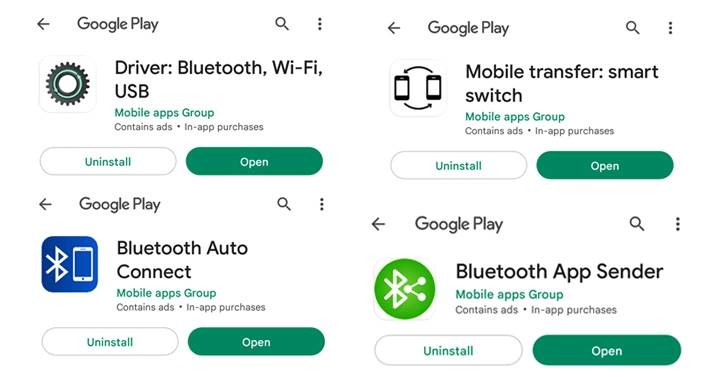

- Los desarrolladores de malware usan polimorfismo, lo que les permite modificar el código malicioso para generar variantes únicas del mismo malware.

- Hay malware que todavía no esta identificado y no tiene ningún conjunto de reglas para la detección.

- Algunas amenazas pueden ser totalmente indetectables (FUD) durante algún tiempo y desafiar la seguridad del perímetro.

- El código suele estar encriptado, lo que dificulta su detección por parte de las soluciones de seguridad basadas en firmas.

- Los autores de malware pueden usar un enfoque bajo y lento, que consiste en enviar una pequeña cantidad de código malicioso a través de una red durante mucho tiempo, lo que hace que sea mas difícil de detectar y bloquear. Esto puede ser especialmente dañino en las redes corporativas, donde la falta de visibilidad del entorno puede generar actividad maliciosa no detectada.

Detección de nuevas amenazas.

Al analizar familias de malware conocidas, los investigadores pueden aprovechar la información existente sobre el malware, como su comportamiento, cargas útiles y vulnerabilidades conocidas, para detectarlo y responder a él.

Pero al enfrentarse a nuevas amenazas, los investigadores tienen que empezar de cero, utilizando la siguiente guía:

Paso 1. Use ingeniería inversa para analizar el código del malware para identificar su propósito y naturaleza maliciosa.

Paso 2 Utilice el analisis estatico para examinar el código del malware para identificar su comportamiento, cargas útiles y vulnerabilidades.

Paso 3. Utilice el analisis dinamico para observar el comportamiento del malware durante la ejecución.

Paso 4. Use sandboxing para ejecutar el malware en un entorno aislado para observar su comportamiento sin dañar el sistema.

Paso 5. Use la heurística para identificar código potencialmente malicioso en función de patrones y comportamientos observables.

Paso 6. Analice los resultados de la ingeniería inversa, el analisis estatico, el analisis dinamico, el sandboxing y la heurística para determinar si el código es malicioso.

Hay muchas herramientas desde Process Monitor y Wireshark hasta ANY.RUN para ayudarlo a realizar los primeros 5 pasos. Pero, cómo sacar una conclusión precisa, a qué debes prestar atención mientras tienes todos estos datos?

La respuesta es simple: concéntrese en los indicadores de comportamiento malicioso.

Supervise las actividades sospechosas para una detección eficaz

Se utilizan diferentes firmas para detectar amenazas. En la terminología de seguridad informatica, una firma es una huella o patrón típico asociado con un ataque malicioso en una red o sistema informatico.

Parte de estas firmas son las de comportamiento. Es imposible hacer algo en el sistema operativo y no dejar rastro. Podemos identificar qué software o script era a través de sus actividades sospechosas.

Puede ejecutar un programa sospechoso en un espacio aislado para observar el comportamiento del malware e identificar cualquier comportamiento malicioso, como:

- actividad anormal del sistema de archivos,

- creación y terminación de procesos sospechosos

- actividad de red anormal

- leer o modificar archivos del sistema

- acceder a los recursos del sistema

- crear nuevos usuarios

- conectarse a servidores remotos

- ejecutar otros comandos maliciosos

- explotar vulnerabilidades conocidas en el sistema

Microsoft Office esta lanzando PowerShell, parece sospechoso, verdad? Una aplicación se agrega a las tareas programadas; definitivamente préstele atención. Un proceso svchost se ejecuta desde el registro temporal: definitivamente algo anda mal.

Siempre puede detectar cualquier amenaza por su comportamiento, incluso sin firmas.

FUENTE: THNN