-

Un nuevo malware para Chrome roba contraseñas y se transmite por WhatsApp

Cada vez es ma s el malware que intenta robar los datos de los usuarios, como contraseñas y datos bancarios, mediante la creación de extensiones falsas para Google Chrome. El navegador web ma s utilizado en PC es uno de los principales objetivos, pues si el usuario instala una extensión con todos los permisos, el atacante lo tiene muy fa…

-

ENCUENTRAN VULNERABILIDADES CRÍTICAS EN VARIOS PRODUCTOS CISCO

Que los dispositivos y las aplicaciones estén actualizadas y no tengan vulnerabilidades es muy importante para poder conectarnos a Internet de forma segura, sin embargo, cuando hablamos de dispositivos de red, esto es mucho ma s importante, ya que son los dispositivos que esta n conectados directamente a la red y que, adema s, probablemente…

-

Holanda

Hasta el día 1 de marzo de 1993, día en que entró en vigencia la Ley de Delitos Informa ticos, Holanda era un paraíso para los hackers. Esta ley contempla con artículos específicos sobre técnicas de Hacking y Phreacking. El mero hecho de entrar en una computadora en la cual no se tiene acceso legal…

-

China

El Tribunal Supremo Chino castigara con la pena de muerte el espionaje desde Internet, según se anunció el 23 de enero de 2001. Todas las personas «implicadas en actividades de espionaje», es decir que «roben, descubran, compren o divulguen secretos de Estado» desde la red podra n ser condenadas con penas que van de diez años de…

-

Francia

Aquí, la Ley 88/19 del 5 de enero de 1988 sobre el fraude informa tico contempla: Acceso fraudulento a un sistema de elaboración de datos. Se sanciona tanto el acceso al sistema como al que se mantenga en él y aumenta la sanción si de ese acceso resulta la supresión o modificación de los datos…

-

Alemania

En Alemania, para hacer frente a la delincuencia relacionada con la informa tica, el 15 de mayo de 1986 se adoptó la Segunda Ley contra la Criminalidad Económica. Esta ley reforma el Código Penal (art. 148 del 22 de diciembre de 1987) para contemplar los siguientes delitos: Espionaje de datos (202a). Estafa informa tica (263a).…

-

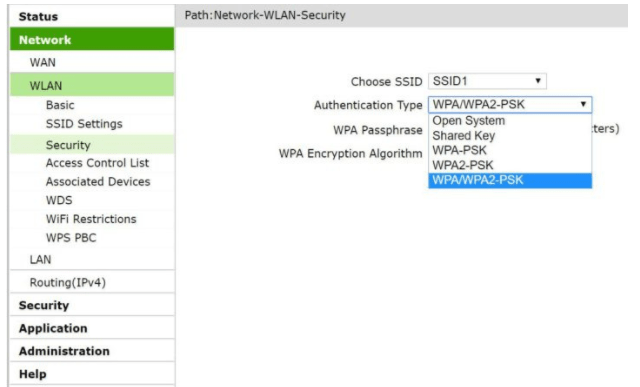

WPA2 hackeado: todas las redes WiFi son vulnerables

WPA2, siglas de WiFi Protected Access 2, esta considerado como el sistema para proteger redes inala mbricas de ma xima seguridad. Hasta la fecha, y a diferencia de WEP o WPA, este método había sido considerado el ma s seguro y virtualmente imposible de romper su cifrado. No obstante, mediante un conjunto de técnicas bautizadas como KRACK,…

-

ACLARANDO KRACK ATTACK, LA VULNERABILIDAD DESCUBIERTA EN WPA2

La semana pasada nos entera bamos de que el protocolo WPA2, en el que habíamos confiado durante 13 años la seguridad de nuestras redes Wi-Fi, ya no era tan seguro. Es que, hasta ahora, la única forma de comprometer las redes Wi-Fi que utilizan este protocolo era a través de técnicas de fuerza bruta, las cuales podíamos impedir…

-

Consejos para blindarse de la falla que vulnera el sistema wifi

Familias y pequeñas empresas, los ma s afectados por el problema de seguridad. El mundo esta en vilo ante el problema de seguridad que presentan las conexiones wifi. Investigadores de Bélgica descubrieron un error en el protocolo WPA2 (un sistema que protege las redes inala mbricas) que deja vulnerable a los usuarios de un ataque informa tico. La…

-

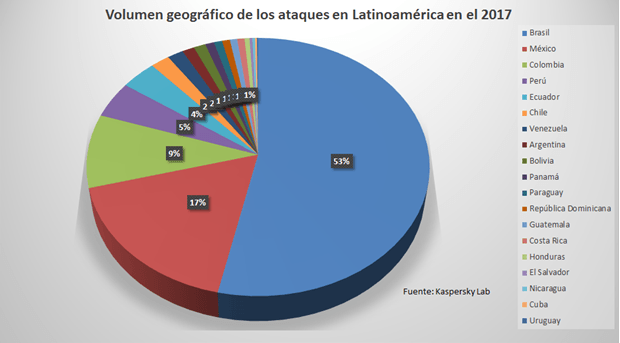

33 ataques por segundo: Kaspersky Lab registra un aumento de 59% en ataques de malware en América Latina

Brasil, México y Colombia encabezan países con mayor número de ataques en lo que va del año. Estadísticas de Kaspersky Lab revelaron que los usuarios en América Latina han recibido un total de 677,216,773 ataques de malware durante los primeros ocho meses del año (1ero. de enero a 31 de agosto). Esta cifra es significativamente mayor a los 398…