-

Keylogger

Como su nombre lo indica un Keylogger es un programa que registra y graba la pulsación de teclas (y algunos también clicks del mouse). La información recolectada sera utilizada luego por la persona que lo haya instalado. Actualmente existen dispositivos de hardware o bien aplicaciones (software) que realizan estas tareas. Los Keyloggers físicos son pequeños dispositivos que se instalan…

-

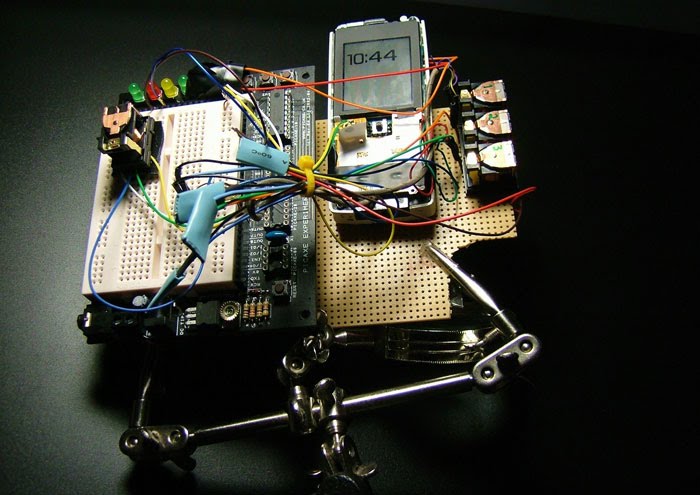

Phreaking

Phreaking es un término acuñado en la subcultura informa tica para denominar la actividad de aquellos individuos que orientan sus estudios y ocio hacia el aprendizaje y comprensión del funcionamiento de teléfonos de diversa índole, tecnologías de telecomunicaciones, funcionamiento de compañías telefónicas, sistemas que componen una red telefónica y por último; electrónica aplicada a sistemas…

-

PRINCIPIO DE LOCARD

A la hora de realizar un analisis forense digital es fundamental tener presente el principio de intercambio de Locard, el cual sentó las bases de la ciencia forense, y que dice lo siguiente: “siempre que dos objetos entran en contacto transfieren parte del material que incorporan al otro objeto”. Esto significa que cualquier tipo de…

-

Las técnicas de Open Source Intelligence

NO EXISTE CRIMEN PERFECTO ! Desde hace algunos años se viene aumentando el uso de las Técnicas OSINT (Open Source Intelligence), la información pública sobre la que se puede extraer inteligencia con su recopilación, recolección, ana lisis y procesamiento, es de cantidades astronómicas. En pocos días se llega a publicar la información correspondiente a siglos pasados.…

-

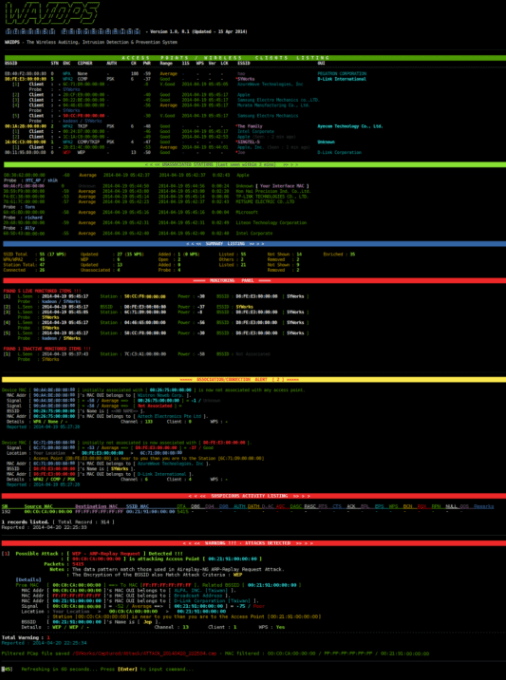

WAIDPS: UNA HERRAMIENTA PARA LA DETECCIÓN Y PREVENCIÓN DE INTRUSOS EN LA RED WI-FI

Mantener la seguridad en la red Wi-Fi es fundamental para tener privacidad y seguridad. La conocida vulnerabilidad KRACK ha puesto en jaque todas las redes Wi-Fi del mundo. La herramienta WAIDPS nos va a permitir auditar redes inala mbricas, pero es que adema s va a permitirnos detectar y prevenir cualquier posible intruso en nuestra red local inala mbrica.…

-

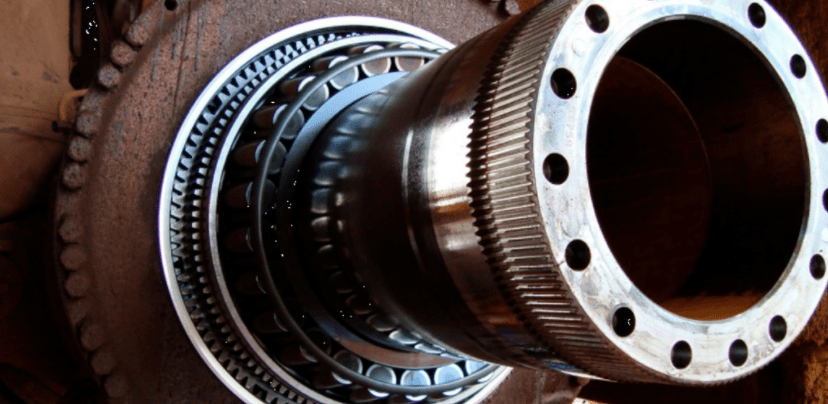

Los componentes de un automóvil también son vulnerables

Como hay una demanda creciente de “vehículos conectados”, muchos cuestionan las repercusiones de seguridad que han tenido las fallas mencionadas, pero debemos hacer hincapié en que los componentes del vehículo también son vulnerables. Por ejemplo, el inmovilizador. En un estudio, los investigadores Roel Verdult, Flavio Garcia y Baris Ege demostraron que los ciberdelincuentes podían desactivar este…

-

La privacidad diferencial de Apple no es tan privada como Apple asegura

A mediados del año pasado Apple hizo un anuncio del cual no pude ma s que hacerme eco. Frente a un ecosistema cada vez ma s interesado en los beneficios del tratamiento de datos, la compañía pretendía competir con un machine learning limitado basado en el paradigma de la privacidad diferencial. (La privacidad diferencial es) un sistema estadístico que…

-

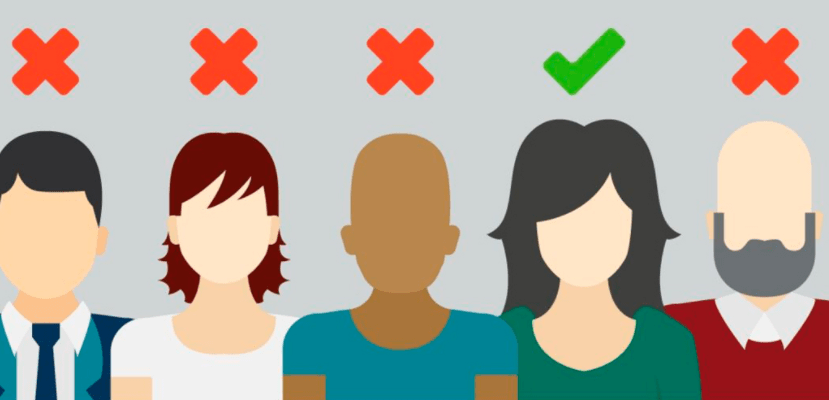

La publicidad digital como herramienta de control social

Si hay algo que es santo y seña de la industria digital (en todas y cada una de sus vertientes), ese algo es sin lugar a dudas la segmentación: La capacidad de apuntar hacia un target específico, obviando al resto de potenciales consumidores. Una de las peticiones que históricamente ma s han demandado los negocios, y que…

-

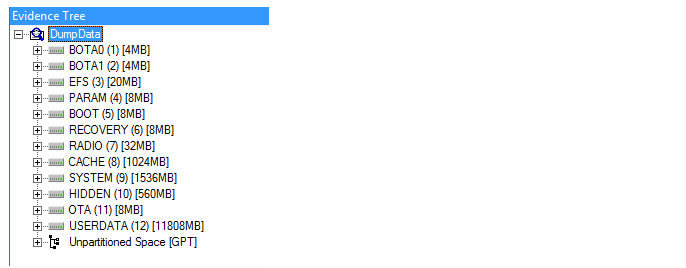

¿CÓMO EXTRAER DATOS FORENSES DEL DISPOSITIVO MÓVIL DE ANDROID?

En este artículo, vamos a hablar de la utilización de los programas que se utilizan en el día a día en la informa tica forense y la exanimación para el ana lisis de los dispositivos móviles que ejecutan el sistema operativo Android con ayuda de expertos de pruebas de penetración. INTRODUCCIÓN La mayoría de los…

-

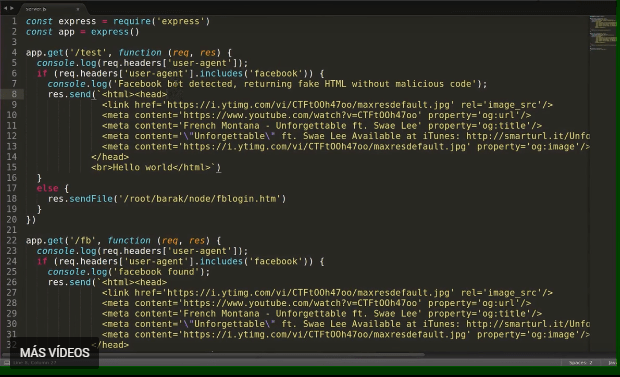

ASÍ DE Fa CIL SE SUPLANTAN ENLACES Y ANUNCIOS DENTRO DE FACEBOOK

Facebook esta lleno de Spam y publicidad falsa, eso no lo podemos negar. No tenemos ma s que hacer scroll en nuestro muro para ver una gran cantidad de anuncios y artículos que, en muchas ocasiones, son falsos. Por suerte, hay muchos usuarios que ya han aprendido la lección y no pulsan sobre estos anuncios.…