Al momento de escribir este artículo, cerca de un tercio de la población mundial restringe la movilidad para detener la propagación de COVID-19. El aislamiento ha llevado a grandes sectores de la población activa a convertirse en trabajadores remotos, muchos por primera vez. El repentino aumento de empleados, estudiantes, maestros y muchos otros profesionales que trabajan desde casa esta impulsando un gran aumento en la demanda de videoconferencias, herramientas de colaboración en línea y sistemas de chat.

El 11 de marzo, Kentik (un operador de red con sede en San Francisco) informó un aumento del 200% en el tra fico de video durante las horas de trabajo en América del Norte y Asia, y esto fue antes de que entrara en vigencia la cuarentena obligatoria en California y otros puntos.

La semana pasada, el primer ministro del Reino Unido, Boris Johnson, compartió una foto de él mismo presidiendo una reunión de gabinete a través de la aplicación Zoom, demostrando el distanciamiento social incluso en los niveles ma s altos del gobierno.

La decisión fue acertada, ya que fue diagnosticado como positivo para el coronavirus. Sin embargo, una reunión a este nivel y realizada a través de un sistema de videoconferencia público planteó preguntas sobre la seguridad, aunque el Centro Nacional de Ciberseguridad del Reino Unido (NSCS, por sus siglas en inglés) confirmó que no había razones de seguridad por las cuales las conversaciones por debajo de cierta clasificación no pudieran tener lugar de esta manera.

Si una reunión del gobierno del Reino Unido esta autorizada a llevarse a cabo en línea utilizando una herramienta de videoconferencia gratuita, entonces las empresas que se han visto forzadas a tener que adaptarse ra pidamente a que los empleados trabajan desde su casa probablemente puedan hacer lo mismo con cierta confianza. Sin embargo, eso no alivia la necesidad de comprender las características de seguridad de la herramienta y la necesidad de controlar cómo se lleva a cabo una videoconferencia utilizando las herramientas disponibles.

A continuación, describimos algunas consideraciones clave.

Ambiente de trabajo

Verifique su entorno para asegurarse de que la transmisión de video que comparte no contenga información confidencial. Una pizarra blanca detra s de usted puede tener los restos de una reunión anterior, por lo que debera asegúrese de que todo el material confidencial o sensible esté lejos del alcance de la ca mara. Y aunque probablemente todos nos hemos reído de lindos videos virales de mascotas o niños pequeños que ingresan a una entrevista o reunión que se realiza a través de una videollamada, considere los efectos que tales interrupciones podrían tener en sus reuniones y cómo mitigarlas adecuadamente antes de comenzar su reunión.

Control de acceso

La mayoría de las plataformas de videoconferencia permiten la creación de grupos de usuarios o la capacidad de restringir el acceso por dominio de Internet, de modo que solo los usuarios que cuenten con una dirección de correo electrónico perteneciente a su empresa puedan unirse a la llamada. Alternativamente, solo permita a los asistentes invitados agregar sus direcciones de correo electrónico a la invitación al programar la llamada.

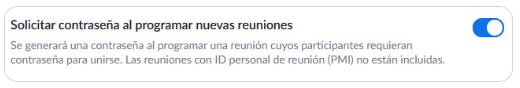

Establezca una contraseña para la reunión. Generalmente esta es una opción que se ofrece al crear la reunión, que agrega una contraseña generada aleatoriamente que los invitados debera n ingresar para acceder a la misma. Se puede usar una contraseña numérica para autenticar a los usuarios que se conectan por teléfono. No inserte la contraseña en el enlace de la reunión.

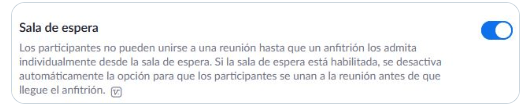

Mantener a los participantes en una “sala de espera” y aprobar la conexión de cada uno le da al anfitrión el ma ximo control sobre quién esta en la reunión. Para manejar esto en reuniones ma s grandes, puede promover a otros asistentes de confianza a un rol de organizador o moderador.

Comunicaciones y transferencia de archivos

No dé por sentado que los sistemas tienen esta opción habilitada de forma predeterminada para las comunicaciones de video. Algunos servicios cifran el chat de manera predeterminada, pero no el video, a menos que lo solicite específicamente.

Si el software cliente de punto final de terceros lo permite, asegúrese de que cumpla con los requisitos para el cifrado de extremo a extremo.

Si es necesario realizar transferencias de archivos, considere limitar los tipos de archivos que se pueden enviar; por ejemplo, no permita archivos ejecutables (como archivos .exe).

Gestionar el nivel de compromiso y los participantes

Es fa cil que en una videoconferencia el correo electrónico u otras ventanas emergentes distraigan su atención en lugar de mantenerlo concentrado en la llamada en curso. El anfitrión, dependiendo de la plataforma, puede tener la capacidad de solicitar una notificación cuando el cliente a través del cual se esta realizando la videoconferencia no sea la ventana principal (activa). Si es profesor, esta función puede ser extremadamente útil si desea garantizar la atención de todos sus alumnos.

Supervise quién se unió a la llamada, ya sea estableciendo un proceso de registro para conectarse o descargando una lista de los participantes posterior a la llamada. Es probable que esto también incluya datos como el tiempo de conexión y desconexión, lo cual dejaría en evidencia si el usuario estuvo o no presente durante toda la llamada.

Compartir pantalla

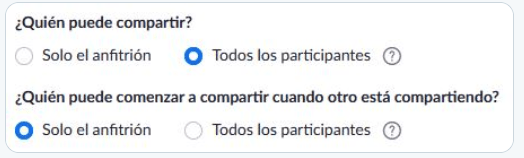

Limite la capacidad de compartir pantalla al anfitrión o a una persona que el anfitrión seleccione. Esto elimina la posibilidad de que alguien comparta contenido por error.

Al compartir la pantalla, solo comparta la aplicación necesaria, a diferencia de todo el escritorio. Incluso un icono o nombre de un archivo en un escritorio puede revelar información confidencial de la empresa.

El iOS de Apple realiza capturas de las pantallas utilizadas cuando la tarea cambia entre aplicaciones. Para protegerse contra esto sin darse cuenta, incluida la captura de información confidencial, verifique si el sistema de conferencia puede difuminar esta imagen.

Prevención

Tómese el tiempo para revisar todas las opciones de configuración que ofrece el sistema de videoconferencia que tenga o que esté pensando usar. Suelen ser muchas las opciones de configuración, por lo que encontrar la configuración correcta para su entorno es una tarea importante que sirve para garantizar que las comunicaciones de la empresa permanecera n seguras.

Por último, verifique la política de privacidad del servicio que esta utilizando. El dicho de que “si es gratis, probablemente seas el producto” debería ser suficiente motivación para que compruebes si la empresa esta recopilando, vendiendo o compartiendo tus datos para financiar la prestación de su servicio “gratuito”.

Dentro de lo que se ha encontrado en las últimas semanas, es que Zoom se ha convertido en una de las herramientas de videoconferencias ma s descargadas y usadas a nivel mundial. Pero también la que ma s se le ha encontrado vulnerabilidades.

Situaciones como que enviaba información a Facebook de las características del equipo e información cuando te conectabas a una sesión hasta que alguien pudiera activar el micrófono y la ca mara de la Mac donde estuviera instalado u obtener contraseñas en Windows.

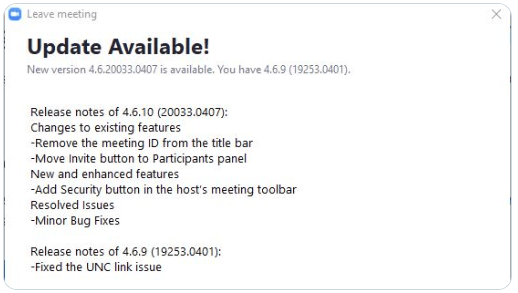

Esto se da porque para un ciberatacante, es la plataforma ma s usada en este momento y van a seguir ataca ndola. Lo interesante es qué tan ra pido Zoom puede reaccionar y solucionar las vulnerabilidades. Ahí van algunas recomendaciones:

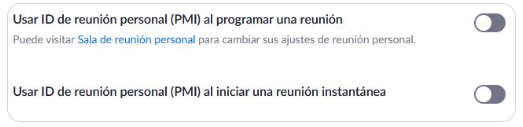

2. Deshabilita las reuniones personales, porque se mantiene siempre el mismo ID de la sesión. Si alguien ya se ha conectado, podría conectarse a una sesión posterior con el mismo número.

3. Solicita siempre una contraseña al ingresar a la sesión. Con esto evitas que alguien pueda acceder al «adivinar» el ID de sesión.

4. Activa la sala de espera, para que alguien los autorice a entrar a la sesión.

5. Configura quién va a poder compartir pantalla. Con esto se evita el «Zoombombing»: que alguien entre y coloque contenido que no quisieras ver en tu sesión (aquí dejo a tu imaginación lo que podría pasar)

Hay otras cosas que podrías configurar, que son interesantes, como:

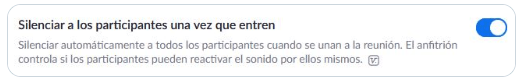

6. Silenciar a los participantes que entren

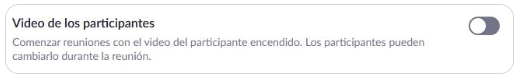

7. Iniciar la sesión con el video apagado.

Al final, hablamos de mitigar o disminuir el riesgo. Habra algunos que decidan completamente que dejara n de usar Zoom para cambiarse a otra plataforma. Por lo menos, yo veo interesante que Zoom esta reaccionando ra pido, pero también va a depender mucho de para qué se usa y cómo.

Fuente y redacción: welivesecurity.com & Andrres Velasquez & Mauricio Currea Diaz InformaticaForense.com.co