Protegiéndote en un Mundo Cibernético: Estrategias Efectivas contra los 10 Principales Vectores de Ataque Hackers

Los hackers utilizan una variedad de vectores de ataque para comprometer sistemas y robar datos. Aquí tienes una lista de algunos de los principales vectores de ataque y estrategias efectivas…

Los 7 pecados digitales de ChatGPT : amenazas y ataques más utilizados por los ciberdelincuentes

El malware, el phishing y la ingeniería social encabezan las técnicas más utilizadas por la nueva generación de ciberdelincuentes que, gracias a la ayuda de la IA, continúan creando unos…

Estrategias de ciberseguridad cruciales para atenuar el costo de una violación de seguridad.

El informe anual de IBM para 2023 sobre el «Costo de una Infracción« ha revelado tendencias intrigantes. La idea de que las infracciones sean costosas ya no es sorprendente en…

Un plan de continuidad del negocio es esencial para cualquier empresa

Un plan de continuidad del negocio es esencial para cualquier empresa que quiera estar preparada para enfrentar situaciones inesperadas y protegerse contra la interrupción de sus operaciones. El objetivo de…

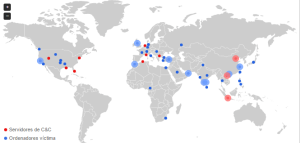

Qué es y cómo actúa RansomHouse, el grupo aparentemente responsable de los ciberataques en Colombia

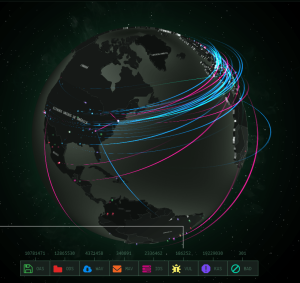

Esta semana en Colombia se han presentado ataques cibernéticos a la empresa IFX prestadora del servicio de empresas y entidades que tenían alojados sus sistemas de operación en los centros…

Check Point Research informa sobre un ataque de phishing a gran escala dirigido a más de 40 empresas con sede en Colombia

Los investigadores de Check Point descubrieron una nueva campaña de phishing en los últimos dos meses. Esta campaña se dirigió a más de 40 empresas destacadas de diversas industrias en…

Amenazas Invisibles: Desmitificando los Ataques de Malware Sin Archivos

En la era digital actual, la ciberseguridad es una preocupación crítica para individuos y organizaciones en todo el mundo. Los ciberdelincuentes están en constante evolución, desarrollando nuevas técnicas para eludir…

¿Permitiría que los ciberdelincuentes conduzcan su automóvil?

Secuestro remoto de vehículo, malware en la carretera o Interrupción maliciosa de la conectividad, son algunos de los riesgos A medida que los autos eléctricos implementan más avances tecnológicos y…

Cómo prevenir infracciones de API: una guía para una seguridad sólida

La seguridad de las API (Interfaces de Programación de Aplicaciones) es esencial para proteger los datos y garantizar el funcionamiento seguro de las aplicaciones y sistemas que las utilizan. Aquí…

Wangiri

En la era digital, las estafas telefónicas se han convertido en un problema creciente, y una de las más comunes y engañosas es el Wangiri. El término «Wangiri» proviene del…