Esta semana en Colombia se han presentado ataques cibernéticos a la empresa IFX prestadora del servicio de empresas y entidades que tenían alojados sus sistemas de operación en los centros de datos de dicha empresa. En la investigación iniciada tras el incidente se indicó que los responsables de este ciberataque fueron los miembros del grupo RansomHouse. ¿Quiénes son y cómo actúan?

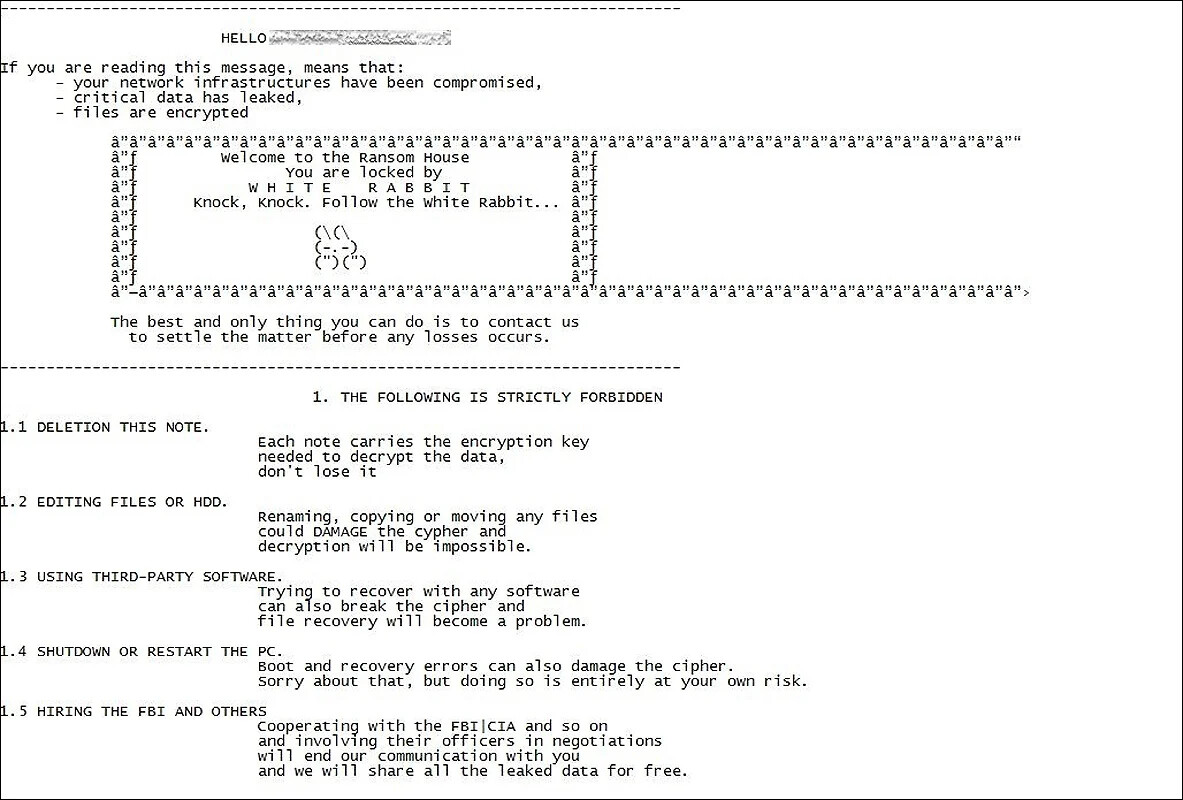

Según BleepingComputer, se cree que RansomHouse inició su actividad en diciembre de 2021. La primera mención de este grupo se produjo con la publicación de un ransomware llamado White Rabbit. Al parecer RansomHouse ayudó al desarrollo de ese malware, pero indicando que ellos no usaban ransomware en sus ataques.

De acuerdo con BleepingComputer el nuevo grupo RansomHouse creo un mercado de extorsión y suma las primeras víctimas desde 2021 y que en mayo de 2022 resaltaba:

» Otra operación de cibercrimen de extorsión de datos ha aparecido en la red oscura llamada ‘RansomHouse’, donde los actores de amenazas publican evidencia de archivos robados y filtran datos de organizaciones que se niegan a pagar un rescate. La nueva operación afirma no utilizar ningún ransomware y, en cambio, se centra en violar las redes a través de supuestas vulnerabilidades para robar los datos de un objetivo. Sin embargo, no se responsabilizan de sus acciones. En cambio, culpan a las empresas por no proteger adecuadamente su red y por las recompensas «ridículamente pequeñas» ofrecidas por la divulgación de vulnerabilidades. Creemos que los culpables no son los que encontraron la vulnerabilidad o realizaron el hack, sino los que no cuidaron adecuadamente la seguridad. Los culpables son los que no pusieron un candado en la puerta dejándola abierta de par en par invitando a todos. «, escriben los actores de amenazas de RansomHouse en su página ‘Acerca de nosotros’. «Las personas son intrínsecamente curiosas y ansiosas por conocer el objeto de su interés. Generalmente las corporaciones responden al mensaje de que sus puertas están abiertas de par en par» en un contexto negativo, amenazas directas o silencio. En casos raros, uno puede encontrarse con gratitud y pagos ridículamente pequeños. que no cubren ni el 5% del esfuerzo de un entusiasta. «

Dirigirse a sus datos

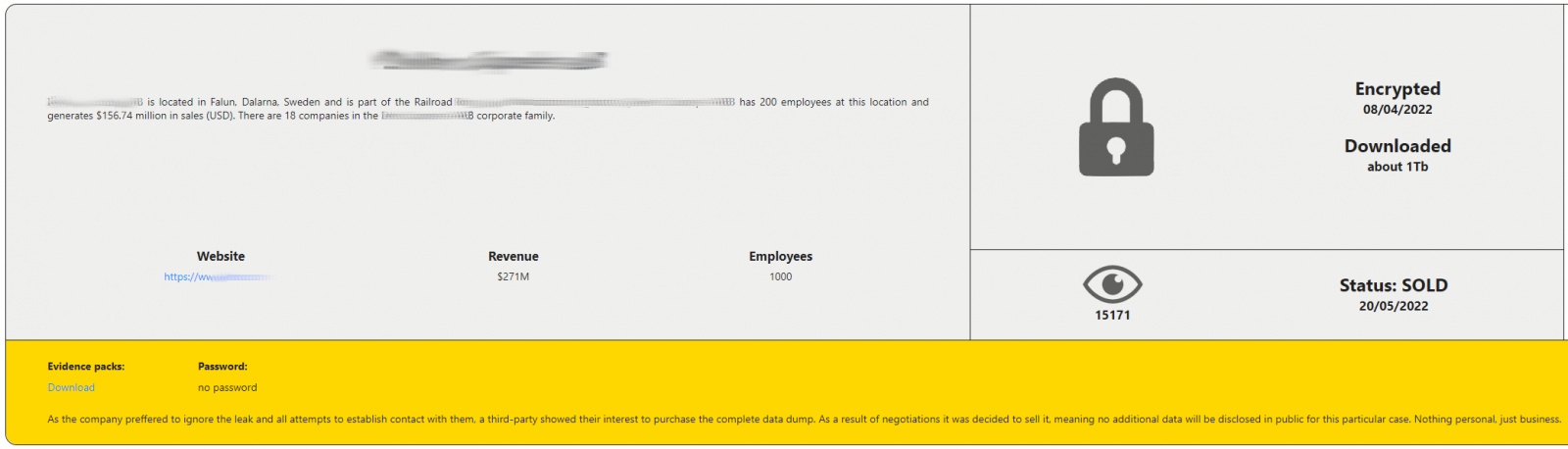

Se cree que RansomHouse que se lanzó en diciembre de 2021 con su primera víctima, supuestamente la Autoridad de Juegos y Licores de Saskatchewan (SLGA), que ahora figura en el sitio de extorsión. Desde el lanzamiento del sitio este mes, los actores de amenazas han agregado otras tres víctimas, siendo la más reciente un proveedor de servicios de soporte de una aerolínea alemana, atacado la semana pasada.

.png)

Curiosamente, RansomHouse enumera las URL de publicaciones en los medios de las víctimas que todavía son extorsionadas activamente, destacando la publicidad de sus ataques y utilizándola como un método de extorsión adicional.

Si las víctimas no pagan un rescate a los piratas informáticos, sus datos se venden a otros actores de amenazas. Si nadie está interesado en comprarlo, el conjunto de datos robado se publica en el sitio Tor.

Una extraña historia de origen

RansomHouse tiene una historia de origen un tanto extraña, ya que la organización se menciona por primera vez en las notas de rescate de White Rabbit , pero los actores sostuvieron que solo colaboraron con la pandilla de ransomware y no utilizan ransomware ellos mismos.

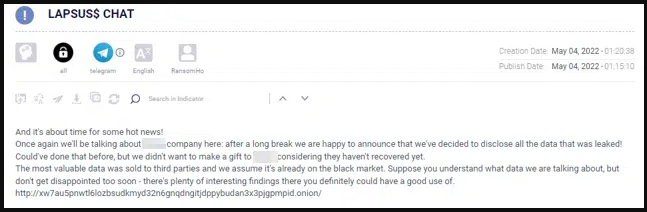

En un informe publicado hoy por Cyberint, los analistas encontraron publicaciones de Telegram promocionando RansomHouse en el canal de Telegram de Lapsus$ gang . Esto indica que los actores de amenazas están igualmente interesados en vender datos a otros actores de amenazas además de a la víctima.

Como tal, si bien se desconocen los orígenes de RansomHouse en este momento, el grupo no ha surgido como una entidad completamente independiente sino más bien dentro de otros grupos de amenazas.

Cyberint afirma haber examinado exhaustivamente las comunicaciones de los miembros principales de RansomHouse con otros actores de amenazas en los canales de Telegram e informó haber visto conducta profesional.

“Hablan cortésmente tanto en su blog como en varios canales de Telegram y no se dejan llevar por discusiones irrelevantes. Además, dicen ser muy liberales y pro libertad. No quieren mezclar negocios y política y anunciaron que nunca trabajarían con hacktivistas radicales o grupos de espionaje”, explica el informe de Cyberint.

Esto hace que los analistas de Cyberint crean que RansomHouse es un proyecto lanzado por evaluadores descontentos del equipo rojo que están hartos de los bajos pagos de recompensas y de la mala planificación de la ciberseguridad en general.

Brett Callow , analista de amenazas de la empresa de ciberseguridad Emsisoft, le dijo a Bleeping Computer lo siguiente sobre RansomHouse:

La plataforma RansomHouse supuestamente es utilizada por «miembros del club» que llevan a cabo ataques utilizando sus propias herramientas y, según ellos, esas herramientas incluyen ransomware como White Rabbit. Sospecho, sin embargo, que sus afirmaciones son falsas y que las mismas personas que llevan a cabo los ataques también están detrás de RansomHouse.

En cuanto al origen, un representante de RansomHouse que había llamado a la prensa para dar a conocer los ataques hablaba inglés con lo que parecía un acento de Europa del Este.

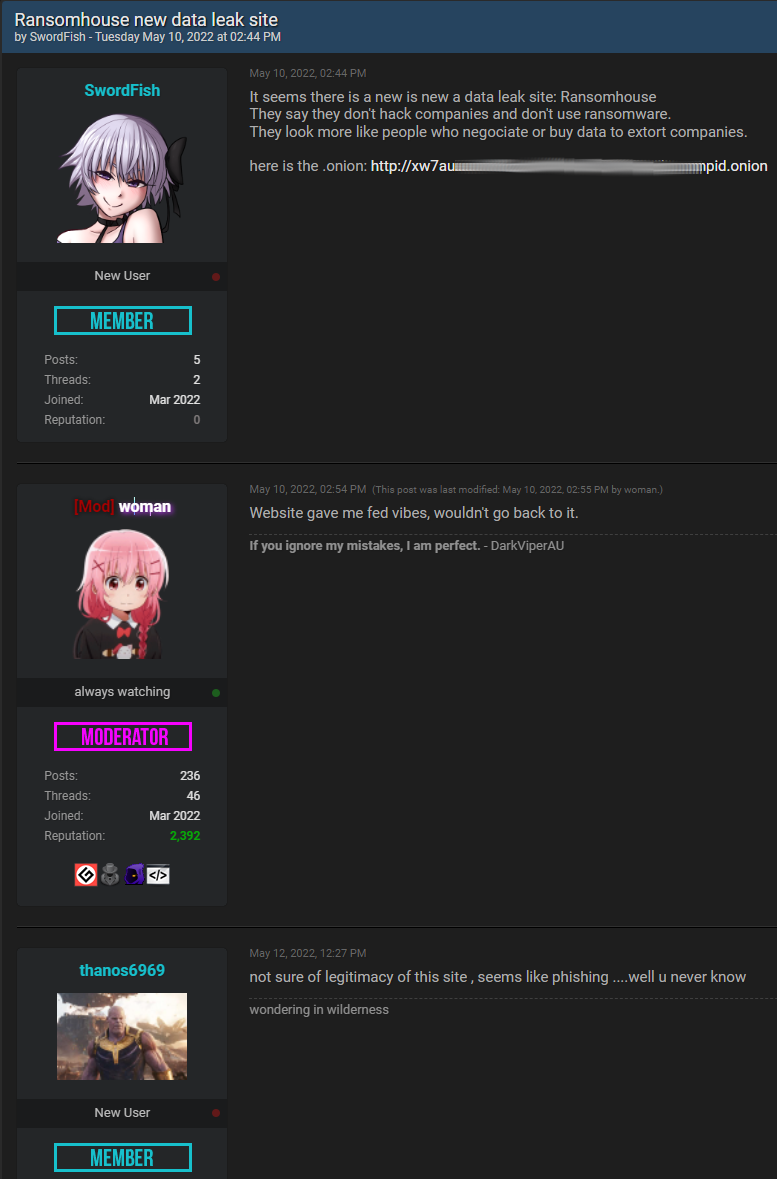

Sin embargo, otros ciberdelincuentes han expresado su preocupación de que el nuevo proyecto de extorsión de datos sea sospechoso y no digno de confianza.

(KELA)

factor de cifrado

Cyberint afirma que RansomHouse sólo roba los datos y gestiona negociaciones o ventas a otros delincuentes. Además, la nueva operación dice que no realizan cifrado utilizando una cepa de ransomware, por lo que la extorsión se basa únicamente en la amenaza de exponer archivos robados.

Esto explicaría por qué el grupo afirmó anteriormente que es una plataforma para varias bandas de ransomware, incluido White Rabbit, que en realidad se dedica al cifrado.

Sin embargo, curiosamente, la palabra «cifrado» está presente en el sitio RansomHouse Onion, lo que denota que las organizaciones victimizadas han cifrado sus datos, por lo que esa parte es discutible.

.png)

Por ahora, esta nueva operación es pequeña y cuenta sólo con cuatro víctimas que Bleeping Computer aún está en proceso de verificación.

Es dudoso que RansomHouse se convierta en un peligro a gran escala en el corto plazo, pero el lanzamiento de cualquier portal de extorsión debería ser una preocupación para todos los administradores de redes y seguridad.

FUENTES:

– https://www.bleepingcomputer.com/news/security/new-ransomhouse-group-sets-up-extortion-market-adds-first-victims/

– https://www.xataka.com/seguridad/que-como-actua-ransomhouse-grupo-teoricamente-responsable-ciberataque-al-clinic-barcelona

– Grupo Editor Informática Forense Colombia Ing. Mauricio Currea Diaz