China suspende el acuerdo con Alibaba por no compartir primero el día 0 de Log4j con el gobierno

El regulador de Internet de China, el Ministerio de Industria y Tecnología de la Información (MIIT), suspendió temporalmente una asociación con Alibaba Cloud, la subsidiaria de computación en la nube…

¿Qué es Formjacking?

Los ataques de robo de formularios mas conocidos como Formjacking fueron diseñados por los cibercriminales con el objetivo de apoderarse de los datos bancarios en los formularios de pago que…

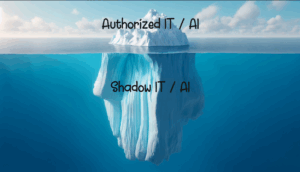

¿Qué es la gestión de riesgos en ciberseguridad?

La gestión de riesgos de ciberseguridad es el proceso continuo de identificar, analizar, evaluar y abordar las amenazas de ciberseguridad de una organización . Aprenda a diseñar e implementar sus…

Las 7 mejores aplicaciones de autenticación de dos factores para proteger su correo electrónico y cuentas de redes sociales

¡Cada 39 segundos, se produce un ataque de piratas informa ticos en algún lugar del planeta! Es una buena idea enviar códigos de acceso a su teléfono, pero las nuevas…

Las 9 mejores herramientas de respuesta a incidentes de seguridad para pequeñas y empresas

Las herramientas de respuesta a incidentes son vitales para que las organizaciones puedan identificar y abordar ra pidamente ciberataques, vulnerabilidades, malware y otras amenazas de seguridad internas y externas. Por…

15 consejos para reforzar su seguridad y privacidad en Facebook

¿Preocupado por quién tiene acceso a qué en Facebook? Revelamos 15 formas en que puede aumentar su privacidad y seguridad en la popular plataforma de redes sociales. Con miles de…

La pantalla azul de la muerte regresa con Windows 11

Pese a lo que se había anunciado en un comienzo, la pantalla azul de la muerte estara de regreso en Windows 11 para continuar con una tradición casi ancestral de…

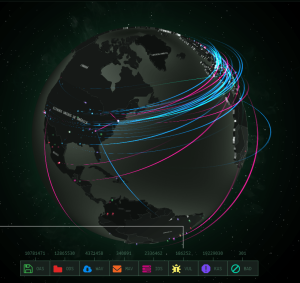

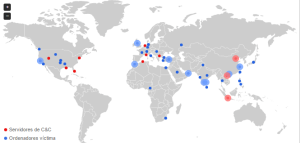

“Cibermercenarios” atacaron a miles de personas y empresas por encargo

La compañía de ciberseguridad Trend Micro descubrió un nuevo grupo de cibercriminales conocido como Rockethack. De acuerdo con un artículo publicado en Forbes, la banda lleva a cabo ataques sofisticados…

Estos son los 10 hackers más buscados por el FBI

Ciberterrorismo, conspiraciones para atentar contra sistemas computacionales, fraude informa tico o estafas electrónicas a través de sofisticados y coordinados sistemas informa ticos, son solo algunos de los cargos que pesan…

La mejor forma de proteger tu cuenta de Instagram

El acceso no autorizado a los perfiles en redes sociales es junto al correo electrónico y las cuentas del banco uno de los principales objetivos de muchos atacantes. Por eso,…