La Continuidad del Negocio

La continuidad del negocio se refiere a la capacidad de una organización para mantener sus operaciones en funcionamiento durante y después de eventos adversos, como desastres naturales, fallos tecnológicos o…

50 Delitos Informáticos

Un delito informático, también conocido como ciberdelito o delito cibernético, se refiere a cualquier actividad delictiva que se lleva a cabo a través de dispositivos electrónicos, redes de computadoras o…

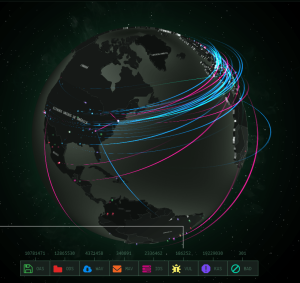

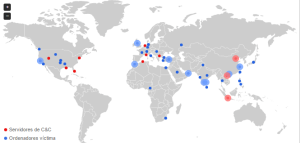

El Estado chino patrocina los últimos ataques contra la infraestructura crítica de EE.UU.

La infraestructura crítica asociada a organizaciones gubernamentales de Estados Unidos está siendo atacada por el grupo Volt Typhoon a través de dispositivos de redes SOHO En los últimos años se…

La prevención contra el ransomware es muy útil en la protección de las ciudades inteligentes

El concepto de ciudades inteligentes o Smart Cities en el mundo y en América Latina cada vez es más relevante. En Colombia, ciudades como Bogotá, Medellín o Cali trabajan en…

Check Point Harmony detecta ataques BEC 3.0 a través de los alojamientos de Squarespace y Dropbox

Los investigadores del servicio Harmony Email de Check Point® Software Technologies Ltd. (NASDAQ: CHKP), un proveedor líder de soluciones de ciberseguridad a nivel mundial, han analizado la próxima ola de…

17 de mayo: Día Mundial de Internet – Seis cosas que haces todos los días en Internet que te pueden dejar desprotegido

Seis cosas que haces todos los días en Internet que te pueden dejar desprotegido A usar Internet pero con ciberseguridad Contraseñas robustas y únicas Se deben proteger los dispositivos en…

Los sitios web falsos que simulan estar relacionados con ChatGPT, presentan un alto riesgo

Check Point Research (CPR) ve un aumento en el malware distribuido a través de sitios web que parecen estar relacionados con ChatGPT Desde principios de 2023, 1 de cada 25…

Apple y Google unen fuerzas para detener el sistema de alerta de seguimiento no autorizado

Apple y Google se han unido para trabajar en un borrador de especificación para toda la industria que está diseñado para abordar los riesgos de seguridad y alertar a los…

El nuevo malware Atomic macOS roba contraseñas de llaveros y billeteras criptográficas

Los actores de amenazas están anunciando un nuevo ladrón de información para el sistema operativo Apple macOS llamado Atomic macOS Stealer (o AMOS) en Telegram por $ 1,000 por mes,…

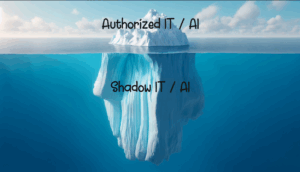

Crear una red diseñada para el espacio de trabajo híbrido

La creación de una red diseñada para el espacio de trabajo híbrido moderno implica la integración de tecnologías que permitan una conectividad fluida y segura para los trabajadores que se…