Si hay algo que es santo y seña de la industria digital (en todas y cada una de sus vertientes), ese algo es sin lugar a dudas la segmentación: La capacidad de apuntar hacia un target específico, obviando al resto de potenciales consumidores.

Una de las peticiones que históricamente ma s han demandado los negocios, y que hasta la llegada de la digitalización estaba exclusivamente en manos de los consumidores.

Cuando usted lee un periódico o ve un canal de televisión, los impactos publicitarios deben ser genéricos, o en todo caso, apuntan a nichos muy generalistas (el target de consumidor de ese medio).

En el mundo digital usted puede estar consumiendo contenido de una pa gina y ser impactado de forma distinta a cómo lo hago yo en esa misma web, simplemente porque detra s hay todo un ecosistema creado para segmentar tra fico de forma dina mica y en tiempo real, rompiendo esta histórica barrera y ofreciendo un entorno muchísimo ma s personalizado.

Precisamente esa personalización, llamada según en qué entorno contextualización, ha permitido crear todo este ecosistema digital tan adaptativo. Lo que usted ve al realizar una búsqueda en Google, o al entrar en su Facebook, esta creado exclusivamente para usted en base a esas burbujas de filtros que los algoritmos generan alrededor nuestro. El Internet de nuestros días es un Internet personalizado a cada usuario. Millones de “Internets” que solo tienen en común la base, puesto que por encima las capas de segmentación adaptan el mensaje a cada potencial cliente.

Y esto, como cabría esperar, es bueno y malo.

Los aspectos positivos ya los hemos tratado en profundidad en su día, por lo que me parece interesante centrarnos en uno de los ma s nocivos. Ese en el que las plataformas de publicidad son utilizadas para segmentar e identificar objetivos, ya sea con fines puramente maliciosos (ataques dirigidos a personalidades) o como herramienta de control o censura social (gubernamental, institucional, terrorista).

Las plataformas publicitarias como campo de batalla

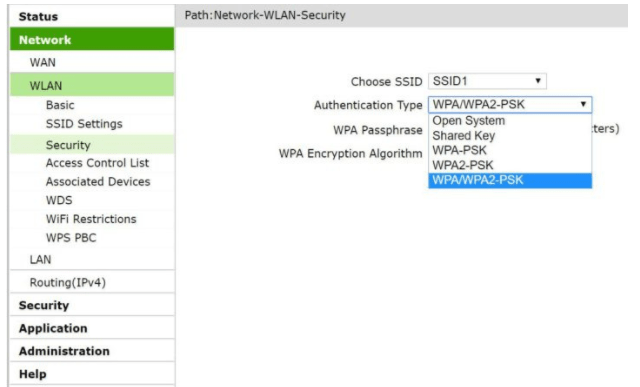

Hace tiempo ya que expliqué cómo funciona la publicidad digital. Ba sicamente ésta a día de hoy se rige por plataformas de Real Time Bidding, o Puja en Tiempo Real.

Un servicio (como puede ser una pa gina web o una aplicación) reserva un espacio físico en su interfaz para mostrar ahí publicidad. Pero esta publicidad no la elige realmente el administrador, sino que ésta viene dada por una maraña de servicios de terceros que, pra cticamente en tiempo real, sacan a concurso ese espacio para cada uno de los usuarios que visitan el servicio, lleva ndoselo el que ma s haya pagado.

Esta puja tiene lugar de forma totalmente automatizada, y el resultado es que en apenas unas décimas de segundo un anuncio obtiene el permiso para mostrarse en ese espacio para ese usuario específico. Por supuesto, no significa que los anunciantes estén en ese momento delante de la pantalla pujando, sino que en su día han establecido unos ma rgenes de puja que son los que se utilizan en todo el proceso automatizado.

El anunciante obtiene espacio para mostrar su publicidad, cada uno de los elementos de la cadenapublicitaria se queda una comisión, y el administrador del servicio cobra lo que queda (cada vez menos, de hecho), mostra ndose de esta manera contenido específico a cada usuario en un servicio desarrollo a priori de forma genérica.

Ahora bien, ¿qué pasa cuando el anunciante realmente no quiere anunciar algo, sino obtener información de ese target específico?

Esto, que a priori parece imposible de realizar (en teoría la información confidencial del usuario esta ofuscada bajo un identificador anonimizado que es lo que en todo caso puede llegar a ver el anunciante) ha sido demostrado recientemente por un equipo de investigadores de la Universidad de Whashington, cuyo paper publican bajo el nombre de “ADINT: Using targeted advertising for personal surveillance“.

El ataque fue el siguiente:

- Objetivo: Obtener ha bitos diarios de los usuarios de 10 terminales específicos (identificados previamente por su ID publicitario (MAID)).

- Presupuesto: Tenían 1.000 dólares para hacer el PoC, y consiguieron llevarlo a cabo con segmentaciones a 2 centavos por visualización.

- Tecnología: No han revelado qué plataforma publicitaria han utilizado, aunque sí hablan en el estudio de AdWords, Facebook Ads y MediaMath. Lo que sí se sabe es que la publicidad la mostraron en la aplicación Talkatone, por supuesto instalada en los 10 terminales objetivo.

- Resultado: Fueron capaces de mapear costumbres de estas personas, aunque como explicaremos a continuación, el ataque podría haber ido bastante ma s alla . Que sirva de ejemplo este mapa.

La investigación se acabó aquí (ya habían demostrado que era posible), pero me gustaría centrarme en lo que se podría llegar a obtener a poco que haya ma s mala uva y mayor presupuesto.

En este caso ya se tenía claro cua les eran los objetivos a rastrear, pero se me ocurre que el ataque puede ser justo al contrario (identificar sujetos que tengan en común X elementos, como ser judíos, homosexuales o activistas).

Bastaría con conocer qué aplicaciones suelen utilizar (por ejemplo, aplicaciones de contacto o mapa, que normalmente esta n siempre corriendo en el terminal), y que a la vez ofrezcan una pasarela publicitaria.

Lanzar campañas con la excusa que sea a intereses en común, y luego correlacionar campañas para tener fichados los identificadores de las víctimas.

Con ellos, se desarrollan unas campañas ma s generalistas enfocadas a esos identificadores y luego se mapea sus conexiones, tal y como se hace en supermercados y centros comerciales, obteniendo ha bitos diarios, intereses ma s concretos (este objetivo siempre desayuna en tal sitio, a este otro le gusta salir a correr por tal calle, este otro suele quedar con X otro identificador) y lugares identificativos de la persona, como es la casa o el lugar de trabajo.

Parasitar audiencias de la competencia

Otra maldad que se me ocurre es enfocada a parasitar negocios de terceros.

Algunos negocios recurren a lanzar campañas publicitarias para búsquedas de nombres de los negocios de la competencia, o también a esos mismos nombres pero mal escritos o con caracteres parecidos (homografía). Hasta aquí no hay nada nuevo bajo el sol.

Pero, a sabiendas del poder de la segmentación, ¿qué pasaría si hacemos esto de forma masiva en una plataforma como AdWords, no con el objetivo de quedarnos con la audiencia de esa competencia, sino para aprovecharla en campañas de phishing futuras?

Puesto que podemos discriminar tra fico proveniente de diferentes campañas para sitas a nuestra landing page (ni siquiera tiene por qué estar relacionada con la tema tica que estamos parasitando), podemos en la pra ctica generar grandes volúmenes de audiencias que luego revenderemos a terceros, o bien usaremos para campañas de phishing o ingeniería social, por ejemplo en Facebook.

Un ataque parecido al que ya se vive en la red social con los fraudes de sorteos, las búsquedas con metadatos o el negocio de los Hoax, pero con la principal ventaja de no dejar apenas rastro y ser multiplataforma.

¿Qué se puede hacer para defenderse de este tipo de ataques?

Aquí viene la parte mala.

Realmente hay poco que podamos hacer. La publicidad sigue siendo uno de los principales modelos de negocio de la mayoría de proyectos digitales, por lo que a lo sumo podemos exigir mayores garantías al ecosistema publicitario.

El problema es que realmente esto no esta abusando de una vulnerabilidad en estos sistemas, ni tan siquiera de un miembro débil de la cadena. El anonimato se sigue cumpliendo, lo que pasa es que cuando tienes muchos datos pseudo-identificativos, aunque estén anonimizados, uniéndolos realmente acabas teniendo un sistema identificativo.

No conocera s el nombre de la víctima, pero tienes la suficiente información como para saber quién es la víctima, lo que en la pra ctica es exactamente lo mismo.

¿Intentar evitar llevar aplicaciones activas que utilicen publicidad como modelo de monetización? Podría ayudar, pero vaya, que si bloqueamos su conexión en segundo plano, también bloqueamos las notificaciones, y según para qué sirva esa aplicación podría entonces dejar de tener sentido.

E incluso aunque el servicio no utilice publicidad, ya hemos comentado alguna que otra ocasión los negocios turbios que hay ma s alla del puramente publicitario. Que sea como sea, si no pagamos con dinero, estamos pagando de alguna otra manera.

FUENTE: Pablo I