-

Protegiendo tu negocio con Wazuh: La plataforma de seguridad de código abierto

Wazuh es una plataforma de seguridad que ofrece una amplia gama de características para mejorar la detección de amenazas, la visibilidad y la gestión de la seguridad. Entre las funciones que ofrece se encuentran: Análisis de registros: Wazuh es capaz de recopilar, procesar y analizar registros de diferentes fuentes, incluyendo sistemas operativos, aplicaciones, bases…

-

Los ciberataques: La enfermedad incurable del sector Salud

El sector de la salud ocupa el número uno, con un aumento interanual del 78% , alcanzando un promedio de 1426 ataques por semana. El sector de la salud sigue siendo el objetivo con la mayor incidencia de delitos cibernéticos, con un promedio de uno de cada 42 empresas atacadas en el tercer trimestre…

-

Incidentes de seguridad informatica

Los incidentes de seguridad informatica pueden ocurrir en cualquier momento y pueden tener consecuencias graves para una organización. A continuación, se describen algunos pasos que una organización puede tomar para responder a un incidente de seguridad informatica: Identificar el incidente: El primer paso es identificar el incidente de seguridad informatica y determinar su naturaleza, alcance…

-

Cómo proteger mi información personal

Proteger su información personal puede ayudarlo a reducir su riesgo de padecer un robo de identidad. Hay cuatro maneras basicas de hacerlo: saber con quién comparte su información; almacenar y eliminar su información personal de manera segura, especialmente su número de Seguro Social; hacer preguntas antes de decidirse a compartir su información personal; y mantener…

-

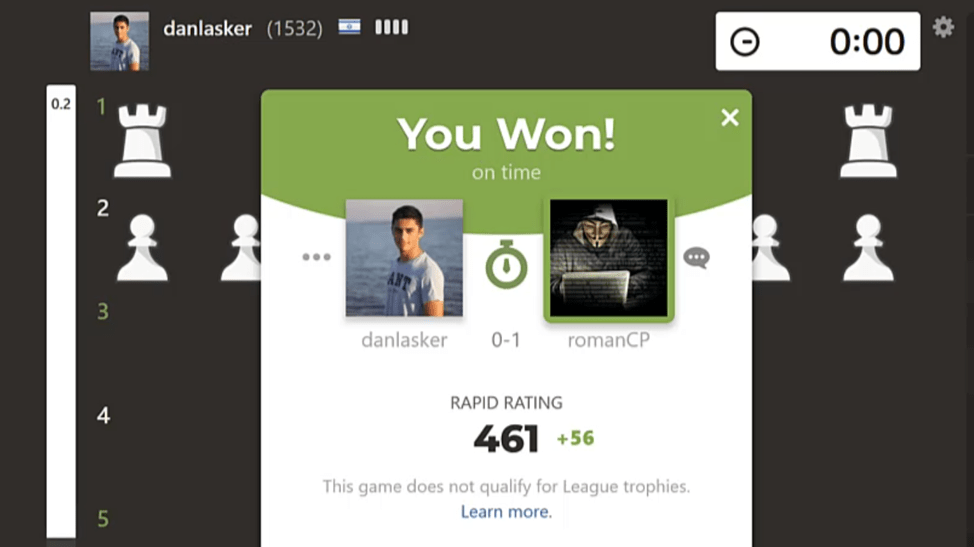

Las vulnerabilidades en Chess.com podrían exponer a los usuarios a posibles trampas

Chess.com cuenta con más de 100 millones de jugadores en todo el mundo Los premios pueden alcanzar hasta $ 1 millón Los atacantes potenciales podrían haber explotado las vulnerabilidades para obtener los premios CPR informa los hallazgos a Chess.com, quien posteriormente emitió un parche de seguridad Check Point Research (CPR) identificó múltiples vulnerabilidades en la…

-

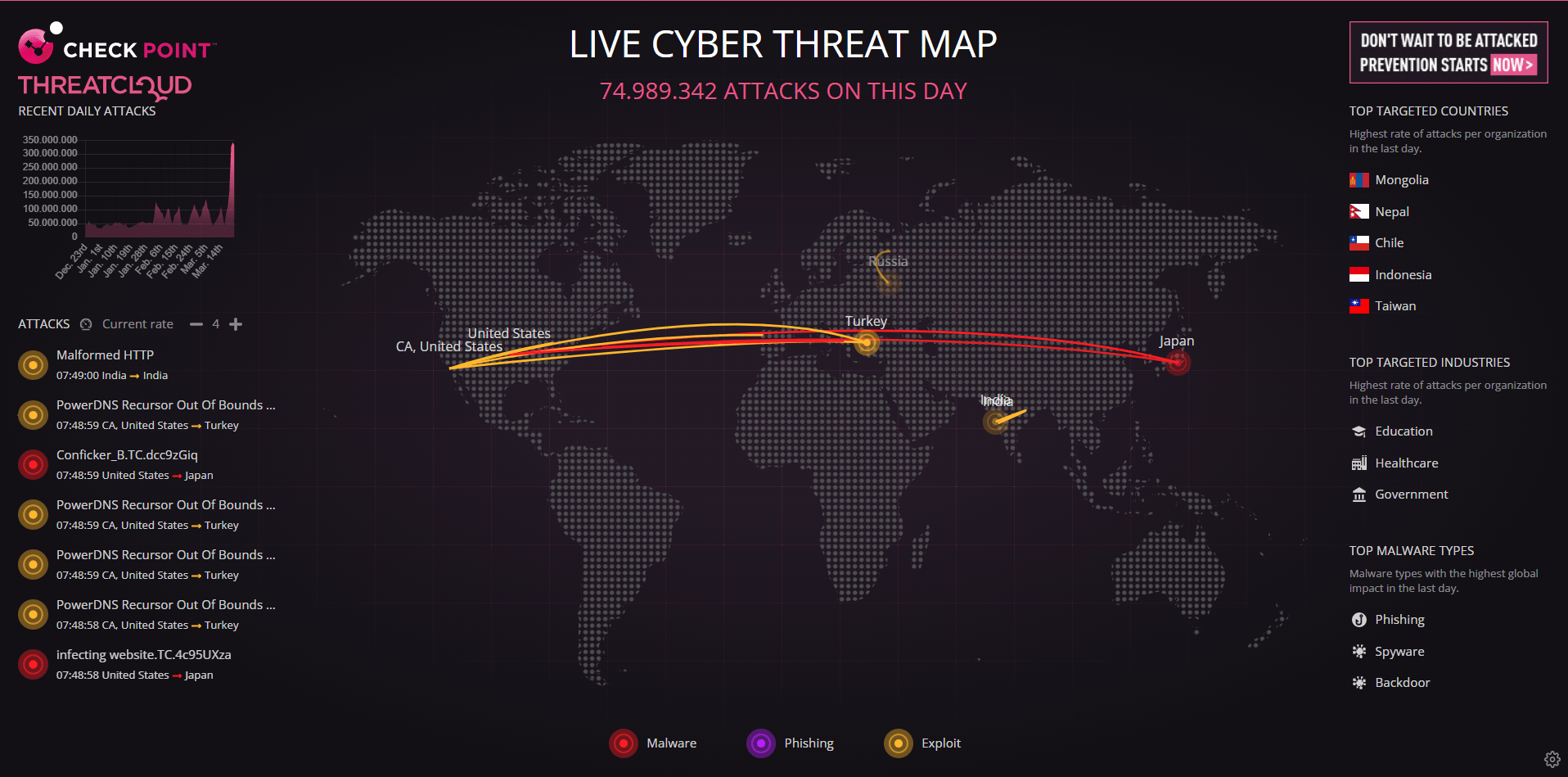

Mapas de Ataques Ciberneticos en Tiempo real

1- Mapa de ataques cibernéticos de Check Point https://threatmap.checkpoint.com/ 2- Kaspersky – https://cybermap.kaspersky.com/ 3- Fortinet – https://threatmap.fortiguard.com/ 4- Deteque – https://www.deteque.com/live-threat-map/ 5- Threatbutt – https://threatbutt.com/map/ 6- Mapa de amenazas de Radware https://livethreatmap.radware.com/ 7- Mapa de ataque de Talos https://talosintelligence.com/fullpage_maps/pulse 8- Mapa de ataques cibernéticos en vivo de SonicWall https://securitycenter.sonicwall.com/m/page/worldwide-attacks 9- Mapa de amenazas cibernéticas en…

-

Los diferentes métodos y etapas de las pruebas de penetración

Lo que esta en juego no podría ser mas alto para los ciberdefensores. Con la gran cantidad de información confidencial, propiedad intelectual y datos financieros en riesgo, las consecuencias de una filtración de datos pueden ser devastadoras. Según un informe publicado por el instituto Ponemon , el costo de las violaciones de datos ha alcanzado un maximo histórico, con…

-

GoBruteforcer: nuevo malware

El nuevo malware basado en Golang viola los servidores web a través de ataques de fuerza bruta. Se ha encontrado un nuevo malware basado en Golang denominado GoBruteforcer dirigido a servidores web que ejecutan phpMyAdmin, MySQL, FTP y Postgres para acorralar los dispositivos en una red de bots. GoBruteforcer eligió un bloque de enrutamiento entre dominios sin…

-

Defacement

La desfiguración del sitio web es un tipo de vandalismo conocido como defacement, donde un atacante encuentra la forma de modificar los archivos o contenidos de un sitio web sin su permiso cambiando el contenido del sitio web a algo destinado a avergonzarlo. A veces, los activistas desfiguran los sitios web de empresas u organizaciones…

-

¿A su equipo de seguridad le preocupan los dispositivos no administrados?

El 82% de las brechas involucran al elemento humano La seguridad del navegador se esta convirtiendo rapidamente en un aspecto crítico Proteja todos los dispositivos de su organización con unos pocos clics Los directores de seguridad de la información (CISO) de las empresas, enfrentan grandes desafíos en este 2023 cuando se defienden contra amenazas provenientes…