El actor de amenazas persistentes avanzadas (APT) con sede en Pakistán conocido como Transparent Tribe usó una herramienta de autenticación de dos factores (2FA) utilizada por las agencias gubernamentales indias como una artimaña para ofrecer una nueva puerta trasera de Linux llamada Poseidon.

«Poseidon es un malware de carga útil de segunda etapa asociado con Transparent Tribe», dijo el investigador de seguridad de Uptycs, Tejaswini Sandapolla, en un informe técnico publicado esta semana.

«Es una puerta trasera de propósito general que brinda a los atacantes una amplia gama de capacidades para secuestrar un host infectado. Sus funcionalidades incluyen registrar pulsaciones de teclas, tomar capturas de pantalla, cargar y descargar archivos y administrar el sistema de forma remota de varias maneras».

Transparent Tribe también se rastrea como APT36, Operation C-Major, PROJECTM y Mythic Leopard, y tiene un historial de ataques contra organizaciones gubernamentales indias, personal militar, contratistas de defensa y entidades educativas.

También ha aprovechado repetidamente las versiones troyanizadas de Kavach, el software 2FA exigido por el gobierno indio, para implementar una variedad de malware como CrimsonRAT y LimePad para recopilar información valiosa.

Otra campaña de phishing detectada a fines del año pasado aprovechó los archivos adjuntos armados para descargar malware diseñado para exfiltrar archivos de bases de datos creados por la aplicación Kavach.

El último conjunto de ataques implica el uso de una versión de puerta trasera de Kavach para apuntar a los usuarios de Linux que trabajan para las agencias gubernamentales indias, lo que indica los intentos realizados por el actor de amenazas para expandir su espectro de ataque más allá de los ecosistemas de Windows y Android.

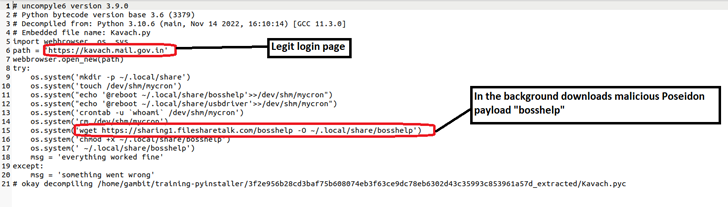

«Cuando un usuario interactúa con la versión maliciosa de Kavach, se muestra la página de inicio de sesión genuina para distraerlo», explicó Sandapolla. «Mientras tanto, la carga útil se descarga en segundo plano, lo que compromete el sistema del usuario».

El punto de partida de las infecciones es una muestra de malware ELF , un ejecutable de Python compilado que está diseñado para recuperar la carga útil de Poseidón de segunda etapa desde un servidor remoto.

La firma de seguridad cibernética señaló que las aplicaciones falsas de Kavach se distribuyen principalmente a través de sitios web falsos que se disfrazan como sitios legítimos del gobierno indio. Esto incluye www.ksboard[.]in y www.rodra[.]in.

Dado que la ingeniería social es el principal vector de ataque utilizado por Transparent Tribe, se recomienda a los usuarios que trabajan dentro del gobierno indio que verifiquen dos veces las URL recibidas en los correos electrónicos antes de abrirlos.

«Las repercusiones de este ataque APT36 podrían ser significativas y provocar la pérdida de información confidencial, sistemas comprometidos, pérdidas financieras y daños a la reputación», dijo Sandapolla.

FUENTE: THN