Una campaña maliciosa montada por Lazarus Group , vinculada a Corea del Norte, esta dirigida a los proveedores de energía de todo el mundo, incluidos los que tienen su sede en Estados Unidos, Canada y Japón.

«La campaña esta destinada a infiltrarse en organizaciones de todo el mundo para establecer acceso a largo plazo y, posteriormente, filtrar datos de interés para el estado-nación del adversario», dijo Cisco Talos en un informe compartido con The Hacker News.

Algunos elementos de los ataques de espionaje ya han pasado al dominio público, cortesía de informes anteriores de Symantec y AhnLab , propiedad de Broadcom, a principios de abril y mayo.

Symantec atribuyó la operación a un grupo conocido como Stonefly, un subgrupo de Lazarus mejor conocido como Andariel, Guardian of Peace, OperationTroy y Silent Chollima.

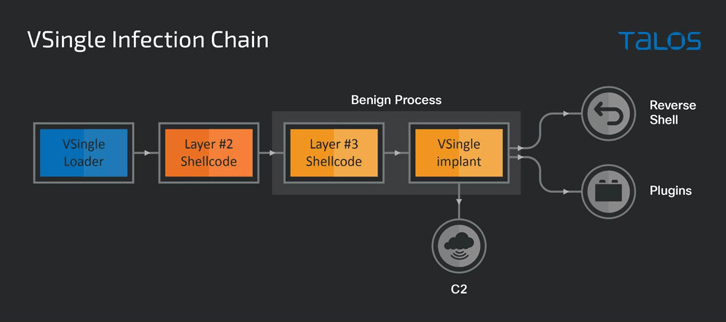

Si bien estos ataques anteriormente condujeron a la instrumentación de implantes Preft (también conocido como Dtrack) y NukeSped (también conocido como Manuscrypt), la última ola de ataques se destaca por emplear otras dos piezas de malware: VSingle , un bot HTTP que ejecuta código arbitrario desde una red remota, y una puerta trasera de Golang llamada YamaBot .

También se puso en uso en la campaña un nuevo troyano de acceso remoto llamado MagicRAT que viene con capacidades para evadir la detección y lanzar cargas útiles adicionales en los sistemas infectados.

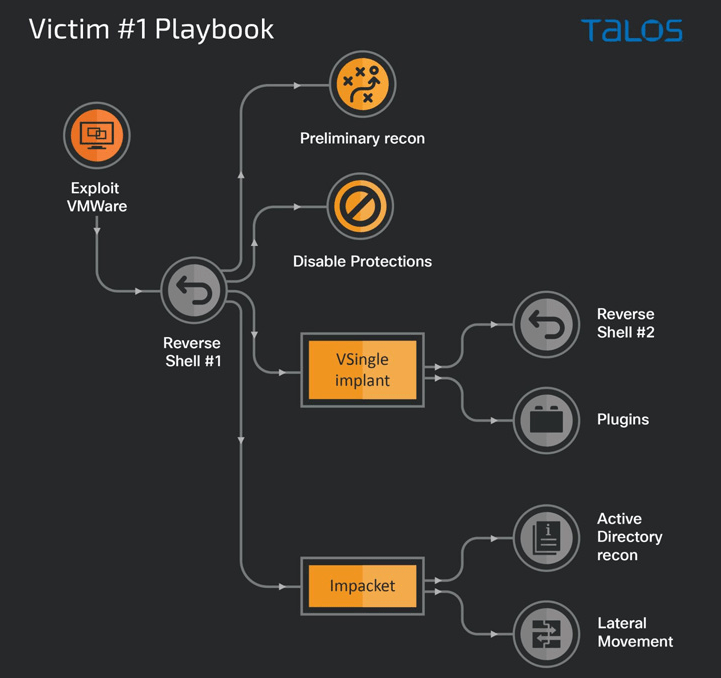

«Aunque se aplicaron las mismas ta cticas en ambos ataques, los implantes de malware resultantes desplegados fueron distintos entre sí, lo que indica la amplia variedad de implantes disponibles a disposición de Lazarus», dijeron los investigadores Jung soo An, Asheer Malhotra y Vitor Ventura. .

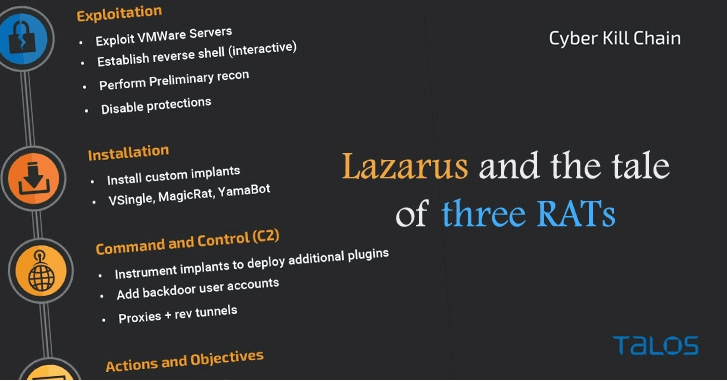

El acceso inicial a las redes empresariales se facilita mediante la explotación de vulnerabilidades en los productos de VMware (p. ej., Log4Shell), con el objetivo final de establecer un acceso persistente para realizar actividades en apoyo de los objetivos del gobierno de Corea del Norte.

Se dice que el uso de VSingle en una cadena de ataque ha permitido al actor de amenazas llevar a cabo una variedad de actividades, como reconocimiento, exfiltración y puerta trasera manual, lo que brinda a los operadores una comprensión sólida del entorno de la víctima.

Otras ta cticas adoptadas por el grupo, adema s del uso de malware personalizado, incluyen la recopilación de credenciales a través de herramientas como Mimikatz y Procdump, la desactivación de componentes antivirus y el reconocimiento de los servicios de Active Directory, e incluso tomar medidas para limpiar sus rastros después de activar las puertas traseras en el punto final.

FUENTE: TheHN