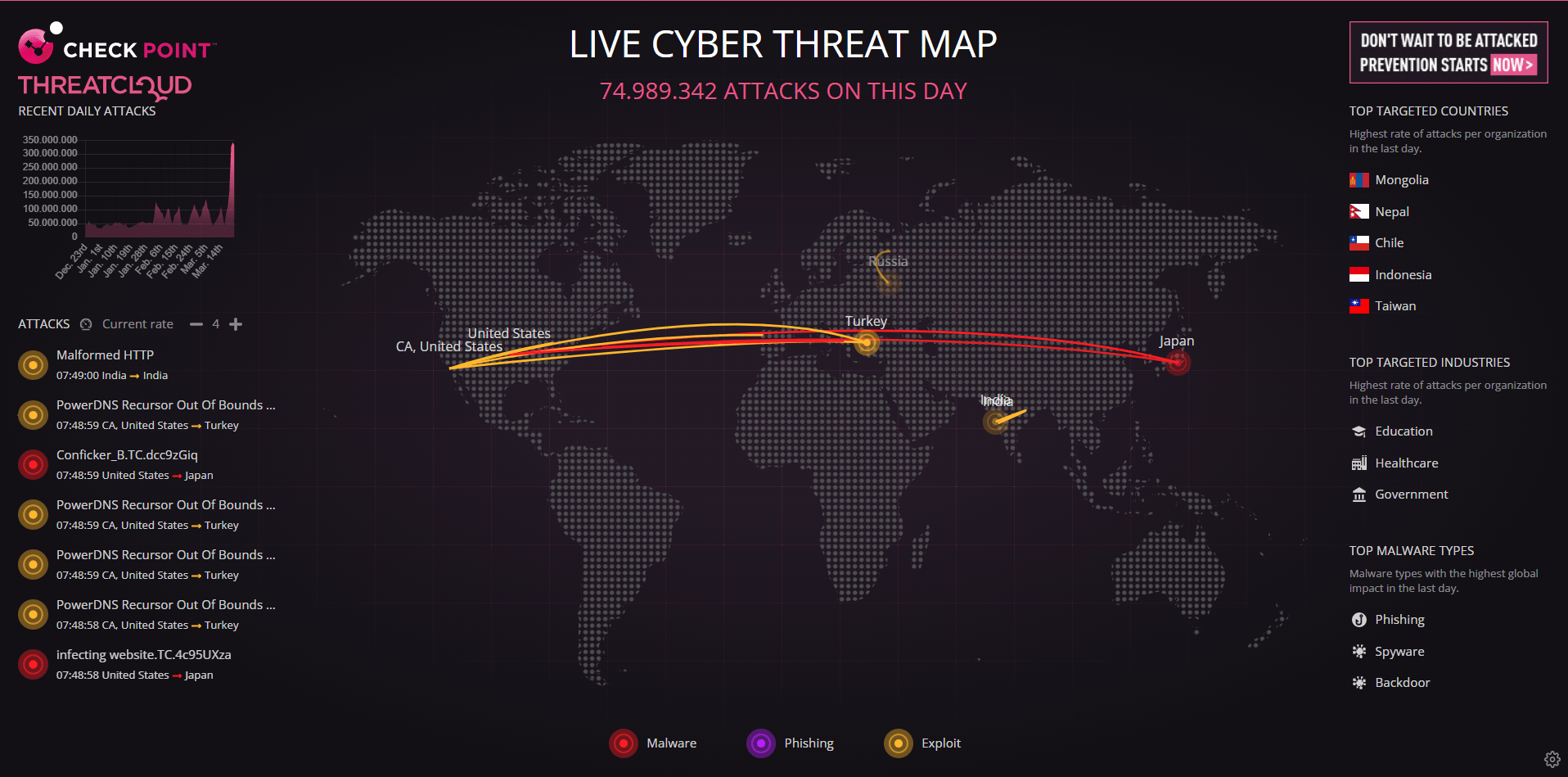

El gusano Raspberry Robin se ha utilizado en ataques contra telecomunicaciones y sistemas de oficinas gubernamentales en América Latina, Australia y Europa desde al menos septiembre de 2022.

«La carga útil principal en sí esta repleta de ma s de 10 capas para la ofuscación y es capaz de entregar una carga útil falsa una vez que detecta herramientas de ana lisis de seguridad y sandboxing», dijo Christopher So, investigador de Trend Micro , en un ana lisis técnico publicado el martes.

La mayoría de las infecciones se han detectado en Argentina, seguida de Australia, México, Croacia, Italia, Brasil, Francia, India y Colombia.

Raspberry Robin, atribuido a un grupo de actividad rastreado por Microsoft como DEV-0856 , esta siendo cada vez ma s aprovechado por múltiples actores de amenazas como mecanismo de acceso inicial para entregar cargas útiles como LockBit y Clop ransomware.

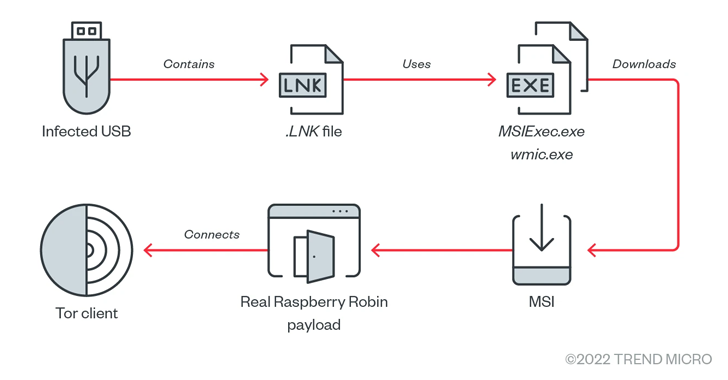

El malware es conocido por depender de unidades USB infectadas como vector de distribución para descargar un archivo instalador MSI malicioso que despliega la carga útil principal responsable de facilitar la explotación posterior.

Un ana lisis ma s detallado de Raspberry Robin revela el uso de una fuerte ofuscación para evitar el ana lisis, con el malware «compuesto por dos cargas útiles incrustadas en un cargador de carga útil empaquetado seis veces».

El cargador de carga útil, por su parte, esta orquestado para cargar la carga útil de señuelo, un adware denominado BrowserAssistant, para frustrar los esfuerzos de detección.

Si no se observa el sandboxing ni el ana lisis, la carga útil legítima se instala y procede a conectarse a una dirección .onion codificada utilizando un cliente TOR personalizado incrustado en él para esperar ma s comandos.

El proceso del cliente TOR se hace pasar por procesos legítimos de Windows como dllhost.exe, regsvr32.exe y rundll32.exe, lo que una vez ma s subraya los considerables esfuerzos realizados por el actor de amenazas para pasar desapercibido.

Adema s, la rutina real del malware se ejecuta en la Sesión 0 , una sesión de Windows especializada reservada para servicios y otras aplicaciones de usuario no interactivas para mitigar los riesgos de seguridad, como los ataques de fragmentación .

Trend Micro dijo que encontró similitudes en una escalada de privilegios y una técnica anti-depuración utilizada por Raspberry Robin y el ransomware LockBit, lo que sugiere una posible conexión entre los dos actores criminales.

«El grupo detra s de Raspberry Robin es el fabricante de algunas de las herramientas que también usa LockBit», teorizó la compañía, y agregó que «aprovechó los servicios del afiliado responsable de las técnicas utilizadas por LockBit».

Dicho esto, las intrusiones parecen ser una operación de reconocimiento, ya que no se devuelven datos del dominio TOR, lo que sugiere que el grupo detra s del malware esta «probando las aguas para ver hasta dónde se pueden propagar sus implementaciones».

FUENTE: THN