-

20 estadísticas reveladoras de Cibercrimen

«Ningún entorno, ninguna industria u organización es a prueba de balas cuando se trata de comprometer los datos». Esas palabras del » Informe de investigación de brechas de datos 2016 (2016 Data Breach Investigations Report) » de Verizon resumieron perfectamente el entorno de ciberamenaza actual. No hay inmunidad La ola de estadísticas de cibercrimen de…

-

Suecia condena por primera vez por violación a un hombre que abusó de menores por Internet

Un juzgado de Uppsala ha sentenciado al acusado a 10 años de ca rcel por 59 actos delictivos contra 27 menores, la mayoría niñas de menos de 15 años. Un juzgado de Uppsala, un municipio a 78 kilómetros al noroeste de Estocolmo (Suecia), ha condenado este jueves a diez años de ca rcel a un hombre…

-

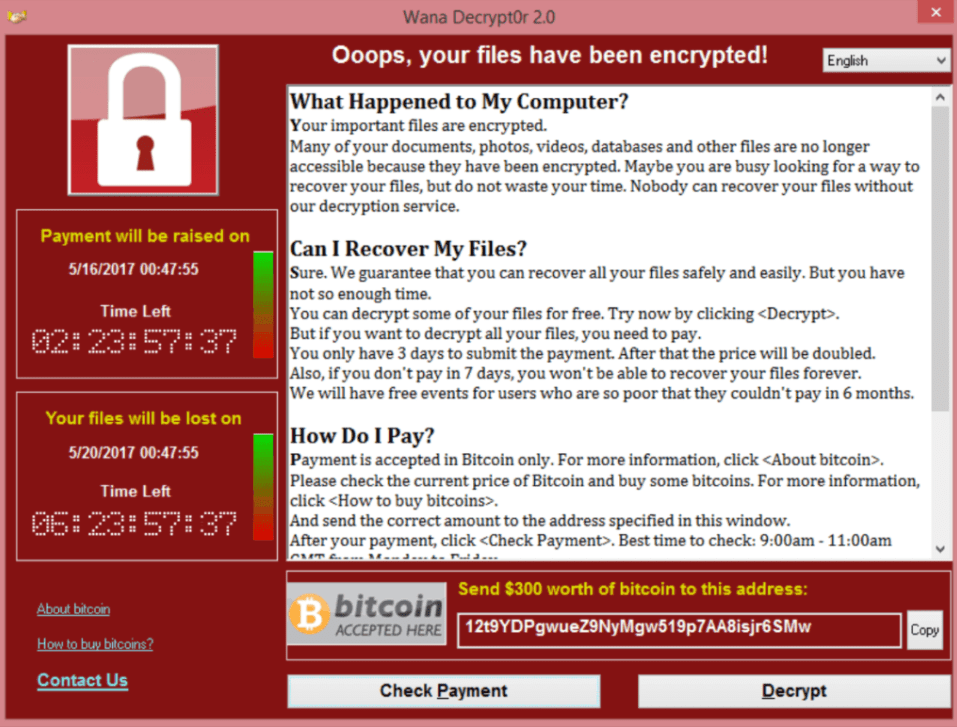

¿Cómo se realizan los ataques Ransomware y cómo evitarlos?

La anatomía del ataque por lo general comienza recibiendo un usuario un correo electrónico bastante sugerente con un fichero adjunto. Al abrir ese fichero adjunto, se descarga el Ransomware. Este Ransomware hace una lista de todos los ficheros de su disco duro que van a ser encriptados (cifrados). Una vez conoce que ficheros va a…

-

Un “clic” y diga ADIÓS a su Empresa

Una empresa de Rent a Car. Una Clínica de Cirugía Estética. Una Asesoría Fiscal y Laboral. Una cadena de Restaurantes. Un Centro Médico. Una cadena de Tiendas de Ropa. Una empresa de Reformas y Construcción… Estos son casos reales de empresas PYMES Canarias que se han puesto en contacto con nuestro despacho en los últimos…

-

Ciberamenazas 2018: coches conectados, salud o servicios financieros, los sectores ma s afectados

En 2018, algunos grupos aprovechara n software legítimo para dirigirse contra ma s perfiles y geografías. Lo peor, que sera n ataques extremadamente difíciles de detectar y mitigar. Los analistas de Kaspersky Lab elaboran anualmente una serie de predicciones relacionadas con la seguridad. Previsiones basadas en sus investigaciones y la experiencia adquiridas a lo largo…

-

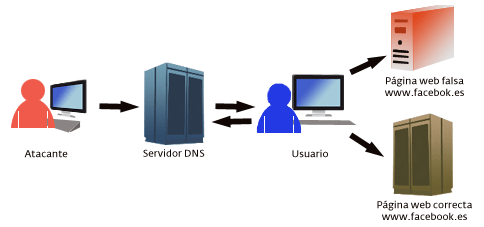

Pharming

Pharming es la explotación de una vulnerabilidad en el software de los servidores DNS (Domain Name System) o en el de los equipos de los propios usuarios, que permite a un atacante redirigir un nombre de dominio (domain name) a otra ma quina distinta. De esta forma, un usuario que introduzca un determinado nombre de…

-

Proteja a sus hijos de los peligros de Internet

Siete de cada diez jóvenes de entre 13 y 17 años ocultan sus actividades en Internet según McAfee, la firma ma s grande del mundo en seguridad tecnológica. Eso, sumado al vertiginoso ritmo de la era digital, de equipos, contenidos y aplicaciones, obliga a los papa s a que tengan conocimiento del peligro que acecha…

-

Revenge porn, pornovenganza o porno vengativo

Este delito esta estrechamente ligado al sexting, una mala pra ctica muy extendida entre menores de edad. El Revenge Porn (o porno vengativo) es el contenido sexual explícito que se publica en internet sin el consentimiento del individuo que aparece representado. Mucho de este material es producido por la propia víctima y enviado al infractor…

-

Bluesnarfing

Bluesnarfing es un método de ataque informa tico que usa la tecnología Bluetooth para acceder a dispositivos móviles. Es un ataque ma s serio que otros que se realizan en este sistema inala mbrico, ya que en otros ataques no se suele alterar los datos. Sin embargo, con bluesnarfing se puede tomar completo control del…

-

Publicada la nueva ISO/IEC 27007:2017

Este esta ndar brinda orientación sobre la gestión de un programa de auditoria del sistema de gestión de la seguridad de la información (SGSI), la realización de auditorias ISMS internas y externas de acuerdo con ISO / IEC 27001 , así como la competencia y evaluación de los auditores de SGSI. Los estragos causados por…