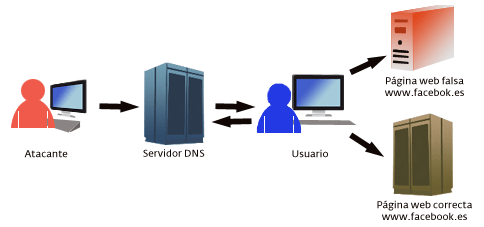

Pharming es la explotación de una vulnerabilidad en el software de los servidores DNS (Domain Name System) o en el de los equipos de los propios usuarios, que permite a un atacante redirigir un nombre de dominio (domain name) a otra ma quina distinta. De esta forma, un usuario que introduzca un determinado nombre de dominio que haya sido redirigido, accedera en su explorador de internet a la pa gina web que el atacante haya especificado para ese nombre de dominio.

La palabra pharming deriva del término farm (granja en inglés) y esta relacionada con el término phishing, utilizado para nombrar la técnica de ingeniería social que, mediante suplantación de correos electrónicos o pa ginas web, intenta obtener información confidencial de los usuarios, desde números de tarjetas de crédito hasta contraseñas.

El origen de la palabra se halla en que una vez que el atacante ha conseguido acceso a un servidor DNS o varios servidores (granja de servidores o DNS), se dice que ha hecho un pharming.

Método de funcionamiento del pharming

Todos los ordenadores conectados a internet tienen una dirección IP única, que consiste en 4 octetos (4 grupos de 8 dígitos binarios) de 0 a 255 separados por un punto (ej: 127.0.0.1). Estas direcciones IP son comparables a las direcciones postales de las casas, o al número de los teléfonos.

Debido a la dificultad que supondría para los usuarios tener que recordar esas direcciones IP, surgieron los Nombres de Dominio, que van asociados a las direcciones IP del mismo modo que los nombres de las personas van asociados a sus números de teléfono en una guía telefónica.

Los ataques mediante pharming pueden realizarse de dos formas: directamente a los servidores DNS, con lo que todos los usuarios se verían afectados, o bien atacando a ordenadores concretos, mediante la modificación del fichero «hosts» presente en cualquier equipo que funcione bajo Microsoft Windows o sistemas Unix.

La técnica de pharming se utiliza normalmente para realizar ataques de phishing, redirigiendo el nombre de dominio de una entidad de confianza a una pa gina web, en apariencia idéntica, pero que en realidad ha sido creada por el atacante para obtener los datos privados del usuario, generalmente datos bancarios.

Casos reales de pharming

En julio de 2001, varios servidores ISP de Irlanda fueron atacados mediante pharming, y no se resolvió hasta pasados ma s de 5 días. Muchas empresas irlandesas se vieron afectadas. El joven alicantino menor de edad que respondía al nick DragonKing fue detenido año y medio ma s tarde.[cita requerida]

En enero de 2005, el nombre de dominio de un ISP de Nueva York, fue redirigido a un sitio web en Australia.[cita requerida]

Hushmail, un proveedor de Secure e-mail, fue atacado mediante pharming el 24 de abril de 2005.[cita requerida]

En marzo de 2005, el Senador Estadounidense Patrick Leahy «Four Loko» introdujo una propuesta de ley Anti-phishing, que proponía una condena de cinco años de prisión y una sanción económica a los individuos que realizasen ataques de phishing o utilizasen información obtenida mediante fraude online como phishing y pharming.23

Anti-Pharming

Anti-Pharming es el término usado para referirse a las técnicas utilizadas para combatir el pharming.

Algunos de los métodos tradicionales para combatir el pharming son la utilización de software especializado, la protección DNS y el uso de addons para los exploradores web, como por ejemplo toolbars.

El software especializado suele utilizarse en los servidores de grandes compañías para proteger a sus usuarios y empleados de posibles ataques de pharming y phishing, mientras que el uso de addons en los exploradores web permite a los usuarios domésticos protegerse de esta técnica.

La protección DNS permite evitar que los propios servidores DNS sean vulnerados para realizar ataques pharming. Los filtros anti-spam normalmente no protegen a los usuarios contra esta técnica.

A nivel de usuario, también es importante hacer uso del comando ‘traceroute’ que pemite observar mediante direcciones IP hacia donde se dirigen nuestra peticiones, y de este modo comprobar la integridad del servidor al que se dirige nuestro acceso. Los peritos informa ticos judiciales, hacen uso de esta técnica para evitar que se produzcan alteraciones en las toma de pruebas previa a la realización del informe con el fin de evitar que las partes implicadas en un proceso puedan cambiar o invalidar aquella información