-

Internet de las cosas

Internet de las cosas (en inglés, Internet of Things, abreviado IoT) es un concepto que se refiere a la interconexión digital de objetos cotidianos con Internet. Alternativamente, Internet de las cosas es la conexión de Internet con ma s “cosas u objetos” que personas. También se suele conocer como Internet de todas las cosas o Internet en las cosas. Si objetos de la…

-

¿Porque es peligrosa la piña wifi?

La piña Wifi es un dispositivo, que permite realizar ataques de DNS Spoofing, revisar las paginas navegadas, realizar ataques man-in-the-middle en redes Wi-Fi, permitiéndonos espiar todo el tra fico, realizar ataques de Rick Rolling, Nyan Cat o David Hasselhoff y mucho ma s. Ba sicamente Pineapple WiFi es lo que se conoce como un Hot-spot…

-

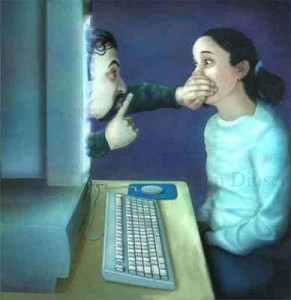

Grooming

El grooming (en español «acicalar ) es una serie de conductas y acciones deliberadamente emprendidas por un adulto con el objetivo de ganarse la amistad de un menor de edad, creando una conexión emocional con el mismo, con el fin de disminuir las inhibiciones del niño y poder abusar sexualmente de él. En algunos casos,…

-

Cientos de accidentes por el #InMyFeelingsChallenge, el peligroso reto viral del momento

La moda de bailar con el auto en movimiento ha generado varios accidentes y hasta robos. Una recopilación de los mejores videos. Drake es un músico estadounidense del que todo el mundo esta hablando, no sólo por su último disco sino por la reacción que ha tenido entre sus seguidores. En su último disco «Scorpion» esta el tema…

-

PowerGhost: ten cuidado con el minero fantasma

Expertos de kaspersky LAB han descubierto un minero que tiene como objetivo principal las redes corporativas. Gracias a su naturaleza fileless, sin archivos, PowerGhost permite que el malwareconecte por sí mismo con las estaciones de trabajo o servidores de las víctimas sin ser visto. La mayoría de los ataques que hemos registrado hasta ahora han tenido lugar en India,…

-

¿Quién tiene acceso a la información de tus clientes?

¿Sabes quién tiene acceso a los datos que te confían los clientes? ¿Seguro? ¿Podrías garantizar que tus empleados tratan esta información de forma adecuada mientras trabajan con ella? Actualmente muchas herramientas online y servicios en la nube ayudan a facilitar el intercambio de datos dentro del equipo, pero esta simplificación puede complicar su protección. ¿Qué…

-

Hacker roba información sobre drones y tanques militares y la vende por 150 dólares

Hacker roba información sobre drones y tanques militares y la vende por 150 dólares Investigadores de seguridad han descubierto documentos militares robados circulando en el mercado negro de Internet. Aunque el descubrimiento es lamentable y la ineficacia de la protección de esta información es preocupante, parece que el ladrón de datos no tenía idea del…

-

Cuando la estafa se gesta en el interior de la Organización

Cuando la estafa se gesta en el interior de la institución: el reciente caso del Banco de Chile Recientemente se dio a conocer el caso de una estafa informa tica que afectó al Banco de Chile, donde un empleado realizó durante al menos un año transferencias no autorizadas por valor de 475 millones de pesos…

-

Los seguidores falsos de Instagram tienen los días contados

Las marcas empiezan a tomar medidas contra los ‘influencers’ que compran seguidores, la multinacional Unilever es la primera en declarar la guerra a los que no tienen una audiencia real. Hace años la palabra ‘influencer’ no significaba nada para nosotros, a día de hoy la tenemos muy presente. De hecho, les seguimos en redes, damos…