- El grupo pro-ucraniano AgainstTheWest afirma haber accedido al motor de búsqueda ruso, publicando archivos “filtrados» como prueba. La información ya era pública

- El grupo pro-ucraniano KelvinSecurity se reconoce como autor del ataque a una instalación nuclear en Rusia, publicando enlaces, bases de datos y vídeos «filtrados» como prueba. El vídeo proporcionado estaba ya publicado en YouTube en 2021 y los enlaces estaban disponibles desde hace años

Bogota , marzo 7 de 2022 – Check Point Research (CPR), la división de Inteligencia de Amenazas de Check Point® Software Technologies Ltd. (NASDAQ: CHKP), un proveedor líder de soluciones de ciberseguridad a nivel mundial, ha identificado a tres grupos de hacktivistas que venden información falsa o engañosa en el actual conflicto entre Rusia y Ucrania. Las agrupaciones AgainstTheWest, KelvinSecurity y Killnet, esta n utilizando un material antiguo e inexacto para publicitarse, en lugar de ayudar a los países implicados en el conflicto.

Los ciberataques a Yandex, el mayor motor de búsqueda de Rusia, y a otros dos objetivos -una instalación nuclear rusa y un hackeo al sitio web de Anonymous- han sido desacreditados por Check Point Research. Para ello, utilizaron una combinación de antiguos vídeos de YouTube, información pública y pa ginas copiadas para convencer al público de su validez. Hay muchas bandas difundiendo información errónea durante el conflicto actual. Check Point Research ha publicado tres estudios sobre casos que examinan en los grupos citados que señalan incidencias específicas en las que difunden información falsa.

Durante la guerra de Ucrania, uno de los actores protagonistas en el ciberespacio son los hacktivistas que apoyan a Rusia o Ucrania por razones ideológicas. Son los que actualmente crean el mayor «ruido» online en torno al conflicto, pero no siempre el mayor daño. A medida que la guerra entre los países continúa, hay una sospecha creciente sobre sus «grandes éxitos» que son cuestionables o, al menos, imposibles de verificar.

Mientras que en el pasado los éxitos de los hacktivistas se centraban sobre todo en la ejecución de ataques DDoS y en el pirateo o desfiguración de pequeños sitios web de organizaciones no significativas. Durante la última semana han estado reivindicando dos tipos de ataques contra organizaciones de alto nivel.

- Ataques DDoS

- Ataques a las redes de organizaciones sensibles o de alto perfil con el objetivo de filtrar los datos y/o interrumpir las operaciones.

Estudio de caso nº 1: AgainstTheWest

Detalles clave

- Pro-Ucrania

- Activo desde octubre de 2021

- Anunció su colaboración con Anonymous contra Rusia

- Afirmó haber violado Yandex, el principal motor de búsqueda de Rusia

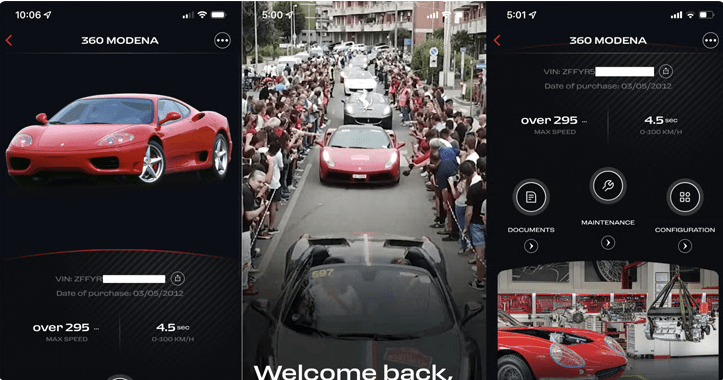

- Check Point Research ha identificado que las capturas de pantalla y los archivos publicados por el grupo son una copia del repositorio público que contiene la actualización del navegador Yandex.

Figura 1. «Prueba» de AgainstTheWest de la violación del portal de desarrollo de Yandex

Figura 2: Repositorio público que contiene los mismos archivos que publicó AgainstTheWest

Caso pra ctico nº 2: KelvinSecurity

Detalles clave:

- Se define como empresa de hackers de información privada.

- Pro-Ucrania.

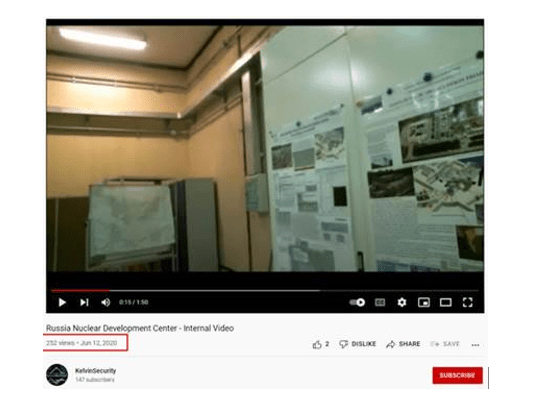

- Hicieron creer que habían violado el reactor nuclear del Instituto Conjunto de Investigación Nuclear de Rusia.

- Publicó un enlace al «sistema de vigilancia del reactor nuclear de Dubna».

- Divulgó una «base de datos filtrada del instituto nuclear ruso».

- Difundió un «vídeo del reactor nuclear».

En un esfuerzo por verificar las afirmaciones de KelvinSecurity, Check Point Research ha querido comprobar que la base de datos publicada contiene una lista de presentaciones realizadas por físicos de diferentes institutos y universidades de toda Rusia, con algunos de sus datos personales, pero sin ninguna información sensible adicional. Los datos sobre el sistema de monitoreo han estado disponibles en abierto desde hace años, y el «Video del Reactor Nuclear Interno» ya fue publicado en el canal de YouTube del grupo KelvinSecurity en 2021.

Figura 3. Publicación de KelvinSecurity sobre el reactor nuclear

Figura 4. Vídeo en el canal de Youtube de KelvinSecurity de hace un año

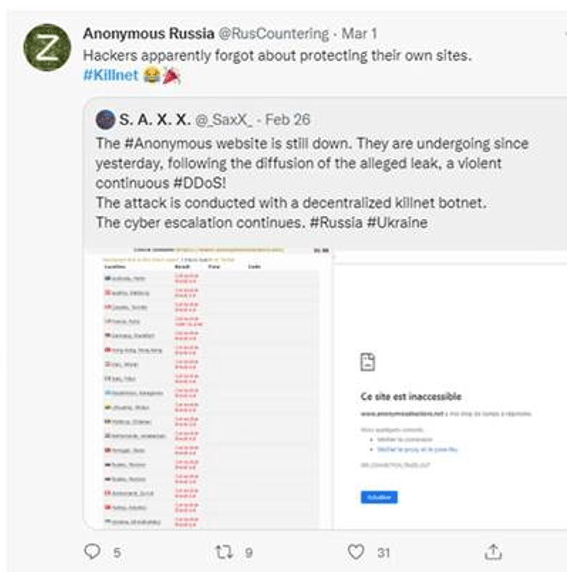

Estudio de caso nº 3: Killnet

Detalles clave:

- Grupo prorruso.

- Recientemente ha lanzado un servicio «KillNet Botnet DDoS».

- Publicó un vídeo en el que afirmaba haber derribado el sitio web de Anonymous.

Como no existe una pa gina web oficial real de Anonymous, este ataque contra una pa gina web genérica de Anonymous parece ser ma s una inyección de moral para el bando prorruso, y un evento publicitario para KillNet- reuniendo seguidores y fans a través de las noticias y las redes sociales- que un ataque real.

“Por primera vez en la historia cualquiera puede unirse a una guerra. Estamos viendo a toda la comunidad cibernética involucrada donde muchos grupos e individuos han tomado partido, ya sea por Rusia o por Ucrania. Es un gran caos cibernético. Estamos viendo una avalancha de información de hacktivistas que hacen todo tipo de afirmaciones que en muchos casos son falsas o utilizan información antigua o pública. Así, se esta n realizando reivindicaciones de ciberataques para ganar popularidad. En el futuro, sera importante que todos verifiquemos las proclamas que se esta n haciendo en la esfera cibernética en torno al actual conflicto entre Ucrania y Rusia”, alerta Ivonne Pedraza, Territory Manager CCA de Check Point Software. “Habitualmente cuando estos grupos asumen la responsabilidad de ataques que nunca se produjeron, se puede descartar y, por lo general, se puede ignorar. Pero en períodos de guerra, pretender tomar el control de una planta nuclear, por ejemplo, puede tener un impacto terrible en la respuesta de los dos bandos ante estas falsas afirmaciones. A medida que aumenta la tensión, hay poco margen para validar las denuncias de ciberataques. Estas agrupaciones de hacktivistas esta n creando una especie de niebla en el campo de batalla, por así decirlo. Es importante entender que estos movimientos existen independientemente de la guerra, pero que esta n tratando de aprovechar el momento difundiendo información errónea sobre ataques que nunca se produjeron para su propio beneficio”, concluye Ivonne Pedraza.

Figura 5. Declaración de que el sitio web de Anonymous no funciona

Figura 6. La pa gina de imitación citada

Consejos de ciberseguridad

- Cuidado con las noticias falsas. Hay que evitar y ser cauteloso con las noticias erróneas que se esta n difundiendo ra pidamente.

- Hay que comprobar las marcas de tiempo. Hay que fijarse en las fechas de los contenidos, ya que puede ocurrir que se compartan noticias antiguas y no relevantes.

- Se deben rastrear el origen de los contenidos. Es importante conocer el contenido con el que se interactúa. ¿De dónde procede? ¿Hay una fuerte reacción emocional ante él? ¿Se pide que las personas gasten dinero?

- Comprobar dos veces el enlace que se obtiene. Siempre hay que buscar y comprobar los enlaces que se reciben. ¿Son extraídos de algún otro sitio? ¿Llevan a una pa gina copiada?

- Es imprescindible apoyarse en fuentes de confianza y siempre utilizar la información de fuentes fiables y oficiales.

FUENTE: Ojalvo Asociados desde Checkpoint