El análisis forense digital es un proceso crucial en la investigación de incidentes cibernéticos. Su objetivo es identificar, preservar, analizar y presentar evidencias digitales de manera que puedan ser utilizadas en procedimientos legales. Este artículo explora los principios fundamentales y las fases del análisis forense digital.

1. Principios del Análisis Forense

El análisis forense digital se basa en varios principios fundamentales que aseguran la integridad y validez de las evidencias recolectadas. Estos principios son esenciales para garantizar que las evidencias puedan ser admitidas en procedimientos legales.

Preservación de la Evidencia

- Integridad de la Evidencia: Es crucial preservar la evidencia en su estado original. Se deben utilizar herramientas y técnicas que eviten la alteración de los datos.

- Cadena de Custodia: Mantener un registro detallado de quién, cuándo y cómo se ha manejado la evidencia para asegurar su autenticidad.

Legalidad

- Obtención de Evidencia Legal: La recolección de evidencias debe cumplir con las leyes y regulaciones pertinentes para ser admisible en un tribunal.

- Privacidad: Respetar la privacidad y los derechos de las personas durante el proceso de investigación.

Exhaustividad

- Cobertura Completa: Asegurar que todas las posibles fuentes de evidencia sean examinadas para obtener una visión completa del incidente.

- Documentación: Mantener una documentación detallada y precisa de todas las actividades realizadas durante la investigación.

Imparcialidad

- Objetividad: Los analistas forenses deben actuar de manera objetiva y no sesgada, basando sus conclusiones únicamente en las evidencias recolectadas.

- Transparencia: Los métodos y procedimientos utilizados deben ser transparentes y reproducibles.

2. Fases del Análisis Forense

El análisis forense digital se lleva a cabo en varias fases estructuradas para asegurar una investigación metódica y exhaustiva. Las principales fases son la recogida de información, el análisis y la redacción del informe.

Recogida de Información

Esta fase implica la identificación y preservación de las evidencias digitales que serán analizadas.

Identificación de Evidencias

- Dispositivos: Identificar todos los dispositivos que puedan contener evidencia relevante, como computadoras, servidores, dispositivos móviles y medios de almacenamiento.

- Fuentes de Datos: Identificar todas las fuentes de datos potenciales, como logs de sistema, correos electrónicos, archivos de usuario, bases de datos y redes.

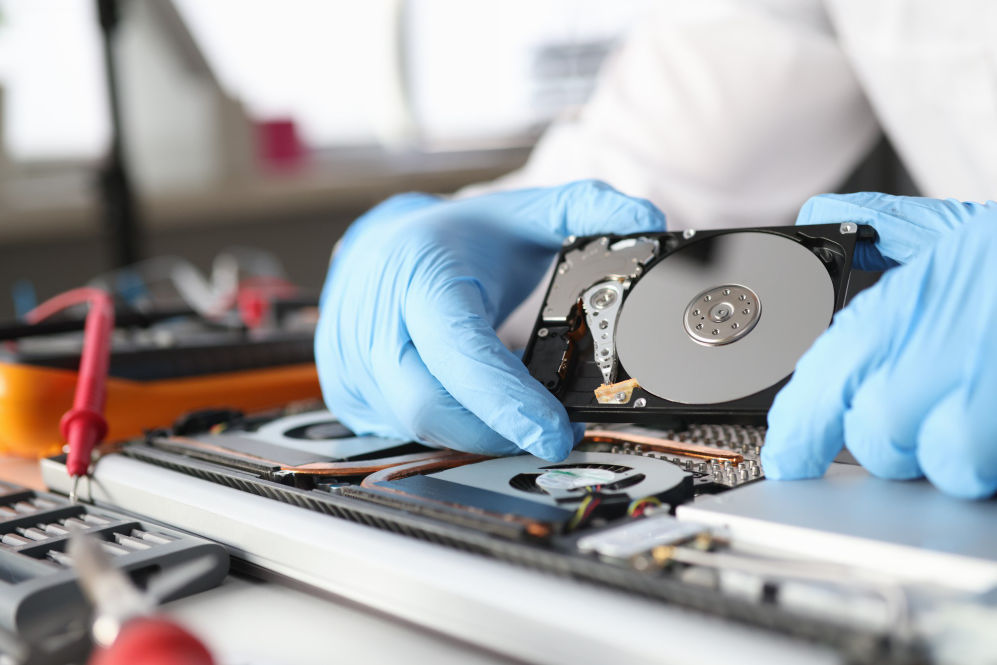

Preservación de Evidencias

- Captura de Imágenes Forenses: Crear copias bit a bit exactas de los medios de almacenamiento utilizando herramientas forenses.

- Métodos de Preservación: Utilizar técnicas que aseguren la integridad de los datos, como el uso de sellos digitales y hashes criptográficos.

Análisis

En esta fase, los datos recolectados son examinados para identificar patrones, actividades sospechosas y posibles indicios del incidente.

Examen de Datos

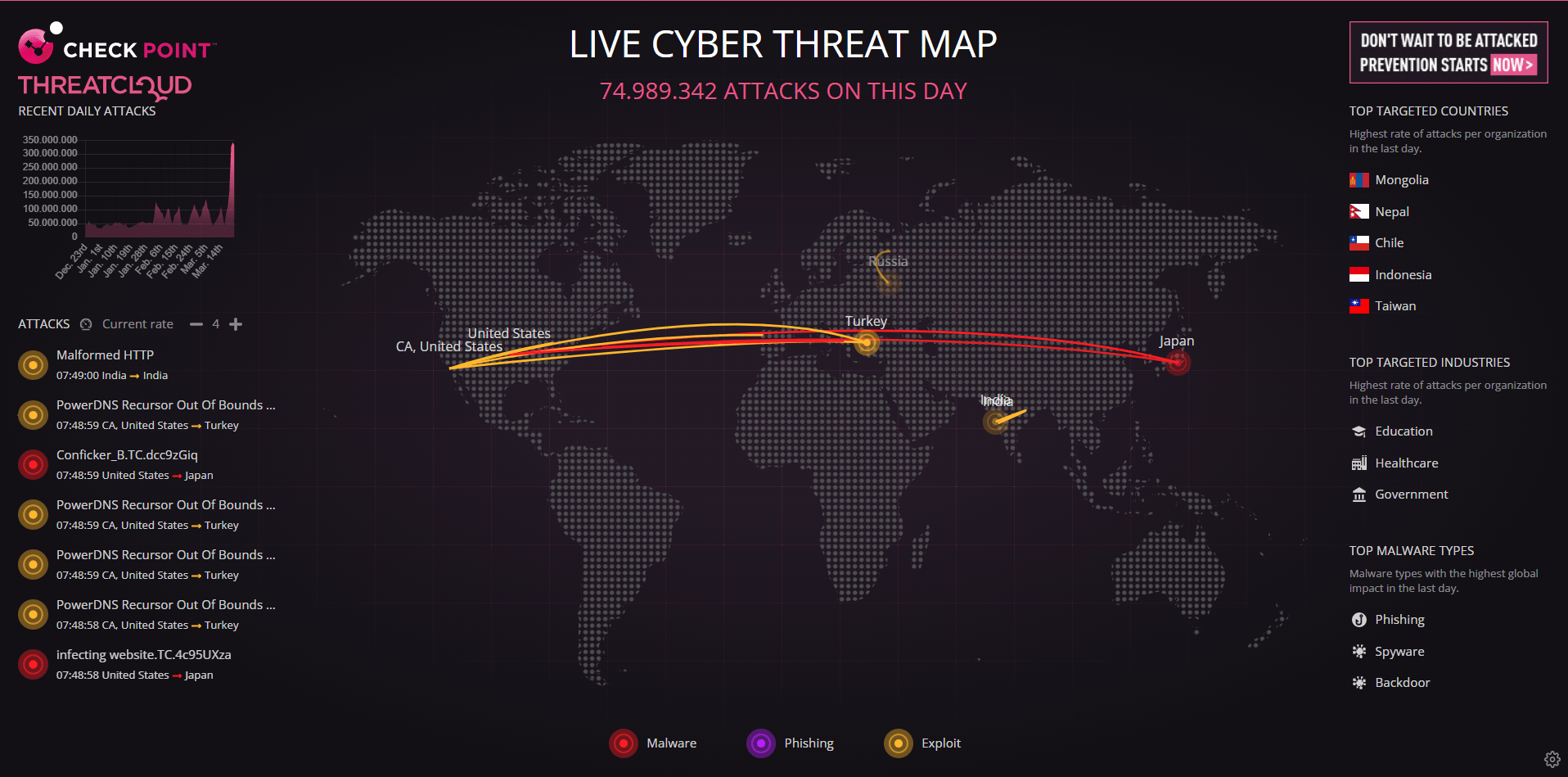

- Revisión de Logs: Analizar logs de sistema, red y aplicación para identificar actividades sospechosas.

- Análisis de Archivos: Examinar archivos en busca de modificaciones no autorizadas, malware o información relevante.

Recuperación de Datos

- Restauración de Archivos Eliminados: Utilizar herramientas forenses para recuperar archivos que hayan sido eliminados intencionalmente o accidentalmente.

- Análisis de Metadatos: Examinar los metadatos de los archivos para obtener información sobre su creación, modificación y acceso.

Correlación de Evidencias

- Establecimiento de Línea de Tiempo: Construir una cronología detallada de eventos basándose en las evidencias recolectadas.

- Identificación de Patrones: Correlacionar datos de múltiples fuentes para identificar patrones de comportamiento y acciones del atacante.

Redacción del Informe

La fase final del análisis forense digital es la documentación y presentación de los hallazgos en un informe formal.

Documentación

- Descripción de Procedimientos: Documentar todos los procedimientos utilizados durante la recogida y análisis de evidencias.

- Resultados: Incluir una descripción detallada de los hallazgos, incluyendo cualquier evidencia de actividad maliciosa o no autorizada.

Redacción del Informe

- Estructura del Informe: El informe debe estar estructurado de manera clara y lógica, facilitando la comprensión de los hallazgos y conclusiones.

- Conclusiones y Recomendaciones: Incluir conclusiones basadas en las evidencias y ofrecer recomendaciones para prevenir futuros incidentes.

- Anexos: Incluir cualquier documentación adicional relevante, como logs de sistema, capturas de pantalla y hashes de archivos.

El análisis forense digital es un proceso detallado y meticuloso que juega un papel crucial en la investigación de incidentes cibernéticos. Al seguir los principios fundamentales y las fases estructuradas de recogida de información, análisis y redacción del informe, los analistas forenses pueden asegurar que las evidencias recolectadas sean precisas, completas y admisibles en procedimientos legales. Este proceso no solo ayuda a identificar y comprender los incidentes de seguridad, sino que también proporciona información valiosa para mejorar la seguridad y prevenir futuros ataques.

Evidencias Digitales

En el ámbito de la informática forense, las evidencias digitales juegan un papel crucial en la investigación de delitos cibernéticos y otros incidentes relacionados con la tecnología. La correcta recolección, preservación y análisis de estas evidencias son esenciales para asegurar su validez en procedimientos legales. A continuación, se exploran los conceptos clave relacionados con las evidencias digitales, incluyendo la cadena de custodia, tipos de evidencias, y las pautas generales de recolección.

1. Cadena de Custodia

La cadena de custodia es el proceso que documenta la custodia, control, transferencia, análisis y disposición de las evidencias digitales desde el momento en que se recogen hasta que se presentan en un tribunal. Mantener una cadena de custodia adecuada es crucial para asegurar la integridad y autenticidad de las evidencias.

Componentes de la Cadena de Custodia

- Registro Detallado: Documentar cada paso que la evidencia atraviesa, incluyendo quién la manejó, cuándo y por qué.

- Control de Acceso: Asegurar que solo el personal autorizado tenga acceso a las evidencias.

- Preservación de la Integridad: Utilizar métodos que protejan las evidencias de alteraciones o daños.

Importancia

- Admisibilidad Legal: Garantiza que las evidencias sean aceptadas en un tribunal.

- Integridad de la Evidencia: Protege contra alteraciones, asegurando que la evidencia se mantiene en su estado original.

- Transparencia: Proporciona un registro claro y completo del manejo de las evidencias.

2. Evidencias Online y Offline

Las evidencias digitales pueden clasificarse en dos grandes categorías: evidencias online y offline.

Evidencias Online

Las evidencias online son aquellas que se encuentran activas y accesibles a través de redes en tiempo real. Estas incluyen:

- Datos de Tráfico de Red: Información sobre el tráfico de datos en una red.

- Registros de Servidores: Logs de servidores que muestran accesos y actividades.

- Mensajes en Redes Sociales: Comunicaciones y publicaciones en plataformas de redes sociales.

Evidencias Offline

Las evidencias offline son aquellas almacenadas en dispositivos que no están conectados activamente a una red. Estas incluyen:

- Discos Duros y SSD: Almacenamiento interno de computadoras y servidores.

- Dispositivos de Almacenamiento Extraíbles: USB, discos duros externos, tarjetas SD.

- Archivos Locales: Documentos, imágenes, y otros archivos almacenados localmente en dispositivos.

3. Datos Volátiles y Datos Estáticos

Las evidencias digitales también pueden clasificarse según su volatilidad, es decir, la facilidad con la que pueden cambiar o desaparecer.

Datos Volátiles

Los datos volátiles son temporales y pueden perderse fácilmente si el dispositivo se apaga o reinicia. Estos incluyen:

- Memoria RAM: Contiene datos temporales que se borran al apagar el dispositivo.

- Tablas de Enrutamiento y Cachés de Red: Información temporal utilizada para gestionar el tráfico de red.

- Sesiones Activas y Procesos en Ejecución: Información sobre las aplicaciones y servicios que se están ejecutando en el momento.

Datos Estáticos

Los datos estáticos son permanentes y permanecen almacenados incluso cuando el dispositivo está apagado. Estos incluyen:

- Archivos en Disco: Documentos, imágenes, bases de datos almacenadas en dispositivos de almacenamiento.

- Registros de Sistema: Logs y archivos de registro que documentan actividades y eventos pasados.

- Configuraciones de Software: Archivos de configuración y preferencias de usuario.

4. Pautas Generales de Recolección de Evidencias

La recolección adecuada de evidencias digitales es fundamental para garantizar su integridad y validez. A continuación, se describen algunas pautas generales para la recolección de evidencias:

Planificación y Preparación

- Evaluación del Escenario: Analizar el entorno y determinar las posibles fuentes de evidencia.

- Herramientas y Equipos: Preparar las herramientas y equipos necesarios para la recolección de evidencias, asegurándose de que estén en buen estado y sean adecuadas para la tarea.

Recolección

- Preservación de la Escena: Evitar alterar el estado original del dispositivo o entorno.

- Captura de Imágenes Forenses: Realizar copias bit a bit de los dispositivos de almacenamiento para análisis posterior, utilizando herramientas forenses certificadas.

- Recolección de Datos Volátiles: Capturar datos volátiles (como la memoria RAM) antes de apagar o reiniciar los dispositivos.

Documentación

- Registro Detallado: Documentar cada acción realizada, incluyendo la hora, la fecha, el motivo y las personas involucradas.

- Etiquetado de Evidencias: Etiquetar claramente cada pieza de evidencia con identificadores únicos para su fácil seguimiento.

Preservación y Almacenamiento

- Almacenamiento Seguro: Guardar las evidencias en un lugar seguro, protegido contra acceso no autorizado y condiciones ambientales adversas.

- Hashing: Generar y almacenar hashes criptográficos para verificar la integridad de las evidencias.

La recolección y manejo adecuado de las evidencias digitales son esenciales para el éxito de una investigación forense digital. Mantener una cadena de custodia rigurosa, diferenciar entre evidencias online y offline, y entender la volatilidad de los datos son pasos cruciales para asegurar que las evidencias sean válidas y admisibles en procedimientos legales. Siguiendo pautas generales de recolección, los investigadores pueden preservar la integridad y autenticidad de las evidencias, proporcionando una base sólida para el análisis forense y la presentación en tribunales.

Análisis Forense Según el Sistema Operativo

El análisis forense digital varía significativamente según el sistema operativo del dispositivo en cuestión. Cada sistema operativo tiene su propia estructura de archivos, herramientas de registro y metodologías específicas para la recolección y análisis de evidencias. A continuación, se detallan las particularidades del análisis forense en los sistemas operativos Windows, MacOS y Linux.

1. Windows

Características del Sistema

Windows es uno de los sistemas operativos más utilizados, lo que lo convierte en un objetivo común tanto para ataques como para investigaciones forenses. Windows almacena una gran cantidad de información relevante para los investigadores forenses en varios archivos de registro y ubicaciones del sistema.

Áreas Clave de Análisis

- Registro de Windows (Windows Registry)

- Ubicación:

C:\Windows\System32\config\

- Contenido: Información sobre la configuración del sistema, actividades de usuarios, programas instalados y más.

- Herramientas: RegEdit, Registry Viewer.

- Archivos de Registro (Event Logs)

- Ubicación:

C:\Windows\System32\winevt\Logs\

- Contenido: Registros de eventos del sistema, seguridad y aplicaciones.

- Herramientas: Event Viewer, Log Parser.

- Archivos Prefetch

- Ubicación:

C:\Windows\Prefetch\

- Contenido: Información sobre programas que se han ejecutado, lo que ayuda a determinar la actividad del usuario.

- Herramientas: WinPrefetchView.

- Archivos de Paginación (Pagefile) y Hibernación (Hiberfil)

- Ubicación:

C:\pagefile.sys y C:\hiberfil.sys

- Contenido: Fragmentos de datos de memoria que pueden contener información volátil.

- Herramientas: Volatility Framework.

- Navegadores Web

- Ubicación: Directorios específicos del navegador (e.g., Chrome:

C:\Users\[Usuario]\AppData\Local\Google\Chrome\User Data\Default\).

- Contenido: Historial de navegación, cookies, caché.

- Herramientas: Browser History Examiner.

Procedimiento de Análisis

- Captura de Imagen Forense: Crear una copia bit a bit del disco utilizando herramientas como FTK Imager o EnCase.

- Análisis del Registro: Examinar el registro de Windows para obtener información sobre actividades y configuraciones.

- Revisión de Logs: Analizar los archivos de registro para identificar eventos relevantes.

- Análisis de Navegadores: Examinar el historial de navegación y otros datos del navegador.

- Recuperación de Datos Volátiles: Utilizar herramientas como Volatility para analizar los archivos de paginación e hibernación.

2. MacOS

Características del Sistema

MacOS, el sistema operativo de Apple, tiene una estructura de archivos y un enfoque de seguridad diferente al de Windows. Las investigaciones forenses en MacOS requieren familiaridad con su sistema de archivos HFS+ o APFS y los diversos registros y archivos específicos de este sistema.

Áreas Clave de Análisis

- Archivos de Preferencias (Plist Files)

- Ubicación:

/Library/Preferences/, /Users/[Usuario]/Library/Preferences/

- Contenido: Configuraciones de aplicaciones y del sistema.

- Herramientas: Plist Editor, Plist Viewer.

- Registros del Sistema (System Logs)

- Ubicación:

/var/log/

- Contenido: Registros de eventos del sistema, logs de aplicaciones.

- Herramientas: Console, Log Analyzer.

- Archivos de Usuario (User Files)

- Ubicación:

/Users/[Usuario]/

- Contenido: Documentos, imágenes, archivos de aplicación.

- Herramientas: Herramientas de análisis de archivos estándar.

- Snapshots y Backups de Time Machine

- Ubicación:

/Volumes/[Nombre del Backup]/Backups.backupdb/

- Contenido: Copias de seguridad periódicas del sistema.

- Herramientas: Time Machine, herramientas de recuperación de datos.

- Navegadores Web

- Ubicación: Directorios específicos del navegador (e.g., Safari:

/Users/[Usuario]/Library/Safari/).

- Contenido: Historial de navegación, cookies, caché.

- Herramientas: Safari History Analyzer.

Procedimiento de Análisis

- Captura de Imagen Forense: Crear una copia bit a bit del disco utilizando herramientas como MacQuisition o EnCase.

- Análisis de Plist Files: Examinar archivos de preferencias para información de configuración y uso.

- Revisión de Logs: Analizar los registros del sistema y aplicaciones.

- Análisis de Time Machine: Examinar los snapshots y backups para recuperar datos históricos.

- Análisis de Navegadores: Revisar el historial de navegación y otros datos del navegador.

3. Linux

Características del Sistema

Linux es conocido por su flexibilidad y uso en servidores y sistemas embebidos. Las investigaciones forenses en Linux requieren un buen conocimiento de su estructura de archivos y herramientas de registro.

Áreas Clave de Análisis

- Archivos de Configuración (Configuration Files)

- Ubicación:

/etc/

- Contenido: Configuraciones del sistema y servicios.

- Herramientas: Editores de texto (vi, nano).

- Registros del Sistema (System Logs)

- Ubicación:

/var/log/

- Contenido: Logs del sistema, de seguridad y de aplicaciones.

- Herramientas: Log Analyzer, herramientas de línea de comandos (grep, less).

- Directorio Home del Usuario (User Home Directory)

- Ubicación:

/home/[Usuario]/

- Contenido: Archivos personales, configuraciones de usuario.

- Herramientas: Herramientas de análisis de archivos estándar.

- Archivos Temporales (Temporary Files)

- Ubicación:

/tmp/, /var/tmp/

- Contenido: Archivos temporales que pueden contener datos de sesiones activas.

- Herramientas: Herramientas de recuperación de archivos.

- Navegadores Web

- Ubicación: Directorios específicos del navegador (e.g., Firefox:

/home/[Usuario]/.mozilla/firefox/).

- Contenido: Historial de navegación, cookies, caché.

- Herramientas: Firefox History Analyzer.

Procedimiento de Análisis

- Captura de Imagen Forense: Crear una copia bit a bit del disco utilizando herramientas como dd o FTK Imager.

- Análisis de Configuración: Examinar archivos de configuración para información sobre la configuración del sistema y servicios.

- Revisión de Logs: Analizar los registros del sistema y aplicaciones.

- Análisis de Directorios Home: Revisar archivos personales y configuraciones de usuario.

- Análisis de Navegadores: Revisar el historial de navegación y otros datos del navegador.

El análisis forense digital varía significativamente según el sistema operativo en cuestión. Cada sistema operativo, ya sea Windows, MacOS o Linux, tiene sus propias particularidades y requiere un enfoque específico para la recolección y análisis de evidencias. La familiaridad con las herramientas y técnicas adecuadas para cada sistema es esencial para realizar una investigación forense efectiva y garantizar la integridad y validez de las evidencias recolectadas.