Este año, durante los primeros días de julio, Check Point Research (CPR) ha detectado un aumento del 37% de los ataques diarios de phishing relacionados con Amazon en comparación con la media diaria de junio.

- El año pasado, durante el mes del Amazon Prime Day en junio de 2021, aumentaron un 86% de los correos electrónicos de phishing relacionados con el tema, y un 16% de las URL de phishing en comparación con el mes anterior.

- Durante el mes de junio de 2022, se registraron casi 1.900 nuevos dominios relacionados con el término «amazon», de los cuales el 9,5% resultaron ser maliciosos o sospechosos.

- CPR proporciona ejemplos de suplantaciones maliciosas del servicio de atención al cliente de Amazon, así como una pa gina de inicio de sesión de Amazon Japón.

El festival de compras de Amazon esta a la vuelta de la esquina. El Amazon Prime Day empieza el 12 de julio y este año promete seguir siendo ma s grande, mejor y con ma s ofertas. Los compradores ya esta n en la búsqueda de estas ofertas puntuales y siguen de cerca la web en busca de próximas sorpresas. Siguiendo esta tendencia, los ciberdelincuentes también esta n afinando ya sus propias sorpresas y prepara ndose para echar por tierra este día. Por supuesto, el phishing relacionado con Amazon se produce durante todo el año, y la empresa suele estar entre las marcas ma s imitadas, pero siempre hay un aumento de la actividad en torno al Prime Day.

Check Point® Software Technologies Ltd. (NASDAQ: CHKP), un proveedor líder de soluciones de ciberseguridad a nivel mundial, esta vigilando de cerca las ciberamenazas relacionadas con el evento, tanto en las semanas previas como durante el propio evento, y ya ha encontrado signos alarmantes de campañas de phishing malicioso y sitios web falsos.

Durante la primera semana de julio, CPR fue testigo de un aumento del 37% en los ataques diarios de phishing relacionados con Amazon, en comparación con la media diaria de junio.

El equipo también encontró aproximadamente 1.900 nuevos dominios que contenían el término «amazon» y el 9,5% de ellos resultaron ser arriesgados, ya sea maliciosos o sospechosos.

En las semanas previas al Prime Day 2021, CPR descubrió 2.303 nuevos dominios relacionados con Amazon y la mayoría de ellos (78%) resultaron ser peligrosos. Este descenso podría explicarse en parte porque los ciberdelincuentes no siempre incluyen el término completo «amazon» en el dominio que registran con fines de suplantación de identidad para evitar su detección.

Check Point Research ha encontrado varios ejemplos de phishing y estafas relacionadas con este evento:

Ejemplo 1:

De: «Atención al cliente de Amazon» <mail@amazonsupportlink.com>

Asunto: Pedido cancelado sin pagar INV #XXXXXXXXX

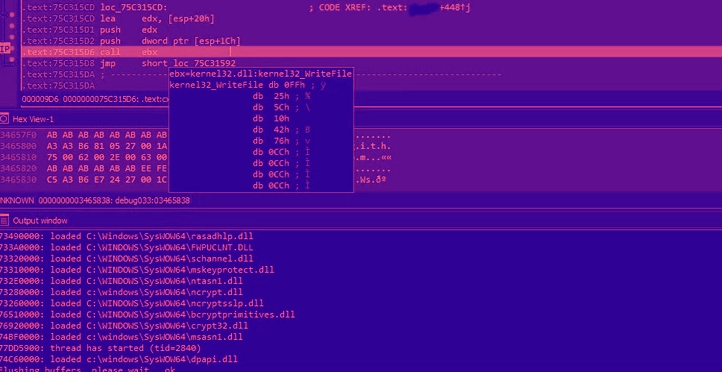

El siguiente correo electrónico informa al cliente de un supuesto pedido cancelado por problemas de pago. Sin embargo, contenía un archivo ISO adjunto, que al abrirlo habría dejado un malware ejecutable en el ordenador del destinatario.

Ejemplo 2:

De: Amazon (xg@jkhhwbfa.com)

Asunto: Amazon.co.jp: Su método de pago no esta aprobado # XXX-XXXXXXX-XXXXXXX

El siguiente correo electrónico, dirigido a clientes de Amazon Japón, pide al destinatario que haga clic en un enlace para aprobar un método de pago. Este enlace lleva a la víctima a un sitio de acceso falso (michaelcarunchiodmd[.]com/jp) que imita el sitio web real. El sitio esta actualmente inactivo.

¿Cómo reconocer ataques de phishing en el Amazon Prime Day?

- Dominios falsos: una de las técnicas ma s comunes utilizadas en los correos electrónicos de phishing son los dominios parecidos o falsos que parecen ser un dominio legítimo o de confianza a simple vista. Por ejemplo, en lugar de la dirección de correo electrónico boss@company.com, un correo electrónico de phishing puede utilizar boss@cornpany.com. El correo electrónico sustituye la rn por la m. Aunque estos correos electrónicos pueden parecer reales, pertenecen a un dominio completamente diferente que puede estar bajo el control del atacante.

- Errores ortogra ficos y gramaticales: a menudo, los correos electrónicos de phishing no esta n escritos por personas que dominan el idioma por lo que suelen contener errores gramaticales.

Otra cosa a la que hay que prestar atención es a los mensajes de correo electrónico con un tono de voz incorrecto. Si un correo electrónico suena demasiado formal o demasiado informal, rebuscado o extraño para el remitente, puede tratarse de un correo electrónico de phishing.

- Adjuntos inusuales: un objetivo común de los correos electrónicos de phishing es engañar al destinatario para que descargue y ejecute en su ordenador un malware adjunto. Para que esto funcione, el correo electrónico debe llevar un archivo con un código ejecutable.

Por ello, los correos electrónicos de phishing pueden llevar adjuntos inusuales o sospechosos. Por ejemplo, una supuesta factura puede ser un archivo ZIP o un documento de Microsoft Office adjunto puede requerir la activación de macros para ver su contenido. Si este es el caso, es probable que el correo electrónico y sus adjuntos sean maliciosos.

- Trucos de ingeniería social: los correos electrónicos de phishing esta n diseñados para convencer al destinatario de que haga algo que no debe hacer (entregar información sensible, instalar malware, etc.). Para conseguirlo, los phishers suelen utilizar trucos psicológicos en sus campañas, como:

- Sentido de urgencia

- Uso de la autoridad

- Miedo y chantaje

- Solicitudes sospechosas: los correos electrónicos de phishing esta n diseñados para robar dinero, credenciales u otra información sensible. Si un correo electrónico hace una solicitud o una demanda inusual o sospechosa es parte de un ataque de phishing.

¿Qué hacer si crees que eres víctima de un ataque de phishing?

El impacto y el coste de un ataque de phishing en una empresa dependen de la rapidez y la corrección de su respuesta. Si sospecha que un correo electrónico puede ser un correo de phishing, tome las siguientes medidas:

- No responda, no haga clic en los enlaces ni abra los archivos adjuntos: nunca hagas lo que un phisher quiere. Si hay un enlace sospechoso, un archivo adjunto o una solicitud de respuesta, no hagas clic, abraso envíes.

- Informe del correo electrónico al equipo de TI o de seguridad: los ataques de phishing suelen formar parte de campañas distribuidas, y el hecho de que hayas detectado la estafa no significa que todo el mundo lo haya hecho. Informa del correo electrónico al equipo de TI o de seguridad para que puedan iniciar una investigación y realizar el control de daños lo antes posible.

- Elimine el correo electrónico sospechoso: después de informar, elimina el correo electrónico sospechoso de tu bandeja de entrada. Esto disminuye la posibilidad de que hagas clic accidentalmente en él sin darte cuenta después.

FUENTE: Checkpoint